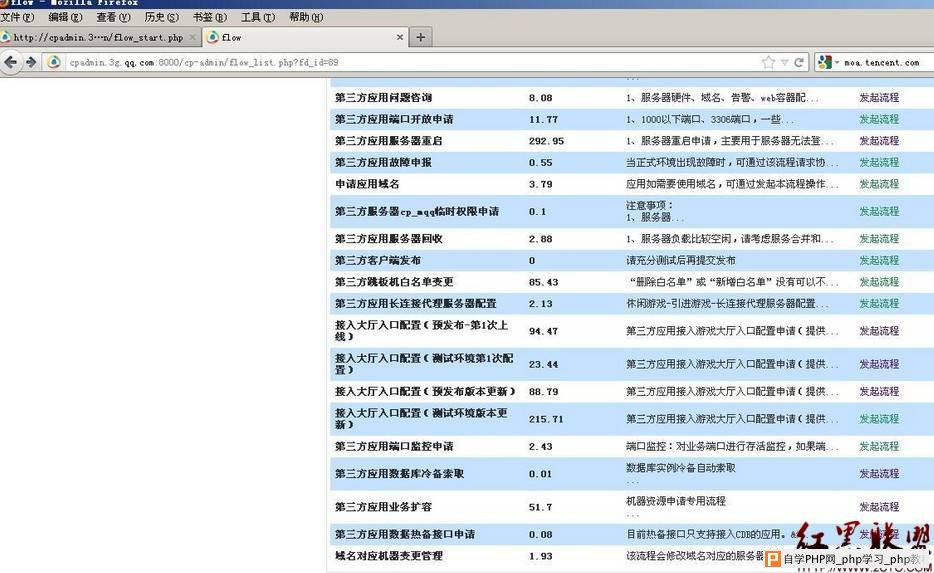

腾讯某系统BYPASS进入后含注入 - 网站安全 - 自学关注热度:20

开始只是bypass进去,今天才发现原来有注入,mysql root用户,可跨库。TX的漏洞好难找,不知道这个可以拿QQ公仔么?详细说明:其实开始还有个上传,可以直接上传PHP,但上传返回的是一..[详情]

淘宝网某处严重支付漏洞(已修复) - 网站安全 -关注热度:20

淘宝网某处存在支付漏洞,未使用SSL加密支付过程,同时,对支付过程相关代码的审计存在一定缺陷,导致漏洞产生。会导致允许用户对支付金额进行修改,给厂商带来很大的利益损失..[详情]

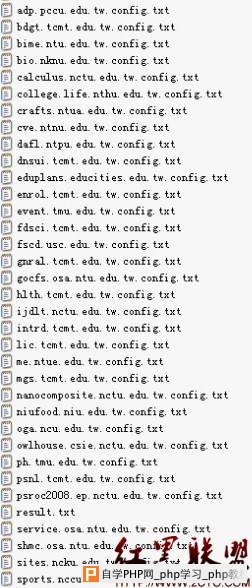

RulingSite-S系统多个缺陷及修复 - 网站安全 - 自学关注热度:221

RulingSite-S系统,存在任意文件下载漏洞,导致源代码泄露,含有数据库用户名和密码的配置文件泄露,phpMyAdmin路径泄露等,导致数据库随便看...没有什么技术含量,非常简单的任意文件..[详情]

豆丁网找回密码功能连接可预测致可任意登录他关注热度:35

豆丁网在知道他人登陆名/登陆邮箱的情况下,可以任意登陆他人账号找回密码逻辑存在严重安全问题,找回密码的链接如下:http://www.docin.com/app/updateUserValidate?type=pwdemail=hello@gmail.comid..[详情]

虚拟主机提权经验 - 网站安全 - 自学php关注热度:21

这次的目标是一个虚拟主机,要的是其中的一个论坛的数据。 目标站是discuz x2.5的,最新的几个0day都尝试过了,几个登录口的密码也尝试了一遍,均无收获。 于是开启了旁注之旅。首先..[详情]

MySQL堆积查询的与SQL注入 - 网站安全 - 自学php关注热度:17

文/ superhei当时一直没有去测试,今天测试了一下,记录一下递减aa.article;+ ----------- + -------------- + ------ + ----- + --------- + ---------------- +|场|类型| NULL |重点|默认|额外.....[详情]

Shopv8 商城系统 v12.07 Cookies 注入漏洞 - 网站安全关注热度:18

Shopv8 商城系统v12.07,程序下载:http://www.mycodes.net/20/1099.htm漏洞文件:list.asphttp://www.2cto.com /list.asp?id=338注入中转爆帐号密码http://www.2cto.com /jmCook.asp?jmdcw=338%20union%20se.....[详情]

phpmoneybooks 1.03存储型XSS及修复 - 网站安全 - 自学关注热度:26

标题: phpmoneybooks 1.03 Stored XSS作者: chap0 - chap0.blogspot.com - @_chap0官网: http://phpmoneybooks.com/下载地址: http://sourceforge.net/projects/phpmoneybooks/files/phpMoneyBooks10.....[详情]

WordPress Paid Business Listings v1.0.2盲注 - 网站安全关注热度:16

标题: WordPress Paid Business Listings v1.0.2 Blind SQL Injection作者: Chris Kellum www.2cto.com程序官网: http://www.blazingtorch.com/下载地址: http://downloads.wordpress.org/plugin/p.....[详情]

SpecView <= 2.5 build 853目录遍历 - 网站安全 - 自学关注热度:21

Luigi Auriemma程序: SpecView影响版本 = 2.5 build 853测试平台: Windows漏洞 web server directory traversal作者 Luigi Auriemma1)概述2) Bug3) The Code4)修复===============1)介绍说明==.....[详情]

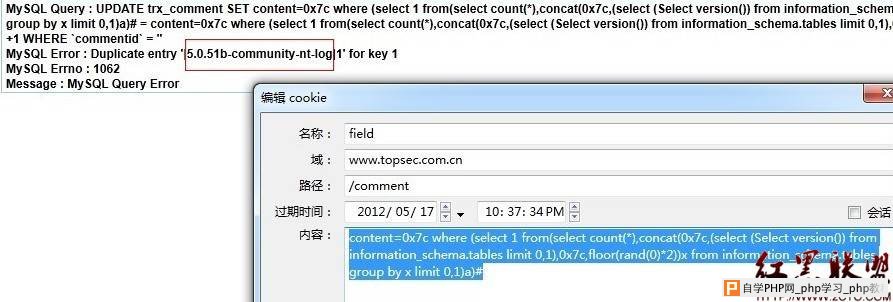

天融信官网phpcms2008版本陈旧含SQL注入 - 网站安全关注热度:15

注入地址:http://www.topsec.com.cn/comment/comment.php?action=vote参数:fieldcontent=0x7c where (select 1 from(select count(*),concat(0x7c,(select (Select version()) from information_sche.....[详情]

4399活动分站注入漏洞及修复 - 网站安全 - 自学关注热度:14

参数未过滤,导致sql注入,并且可以读文件详细说明:http://huodong.4399.com/luoke/dakaoyan/work.php对iid参数没有任何过滤导致了sql注入?phprequire_once ../../config.php;require_once ../../include.....[详情]

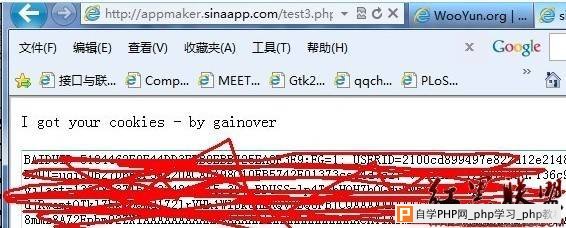

新浪邮箱正文存储型XSS,空字节可上传和跨站关注热度:29

说到00这个东西,大家最熟悉的应该是上传截断,%00之类的。00 通常表示字符串结束, 在C里是\0, JS里通常写为\u0000。关于\0在XSS的应用,好像不算是很多吧,比较有名的 xss list(http:..[详情]

新浪某分站使用hdwiki含注入,可获取管理密码关注热度:18

http://disease.sina.com/baike HDWiki未及时更新补丁,不过好像此程序被修改过,做过安全吧,无法进入后台,危害不算很大!~修复方案:更新作者 点点滴滴..[详情]

迅雷离线下载漏洞,迅雷用户网盘内容泄露 - 网关注热度:31

迅雷会员用户丢失密码后,再改密码,原来存来存在的cookis不失效,仍可从原来存在的http://lixian.vip.xunlei.com/task.html页面登入,把这个cookis导出(IE浏览器),发送到其他人的电脑,通过..[详情]

新浪vip邮箱留言板存储型跨站 - 网站安全 - 自学关注热度:16

1.留言人处没有做过滤,2.留言处采用的过滤方式过于粗放http://bbs.vip.sina.com.cn/comment.php?uid=aibaqiu留言人处在服务端限制了字符个数,输入scriptalert(/xss/);/script,返回结果scriptalert(/xss/).....[详情]

ThinkPHP最新版3.0RC1存在XSS漏洞 - 网站安全 - 自学关注热度:21

ThinkPHP最新版3.0RC1错误提示页面存在一个艰难的XSS漏洞(需要鼠标动作放到重试激活)http://www.thinkphp.cn/index.php/%22onmouseover=prompt%289537209%29%3E修复方案:官方都是专家作者 鱼化石..[详情]

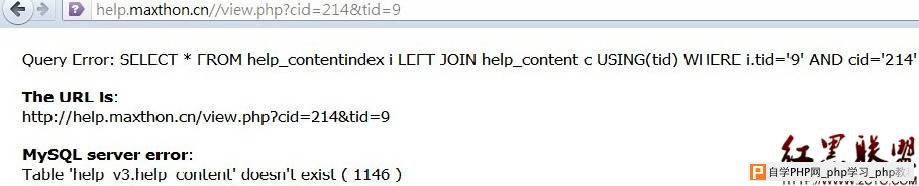

傲游分站多重缺陷 - 网站安全 - 自学php关注热度:18

1.SQL error Leak (table,column)2.phpinfo3.Apache httpOnly Cookie4.XSS1.SQL error Leak (table,column)http://help.maxthon.cn//view.php?cid=214tid=9Query Error: SELECT * FROM help_conte.....[详情]

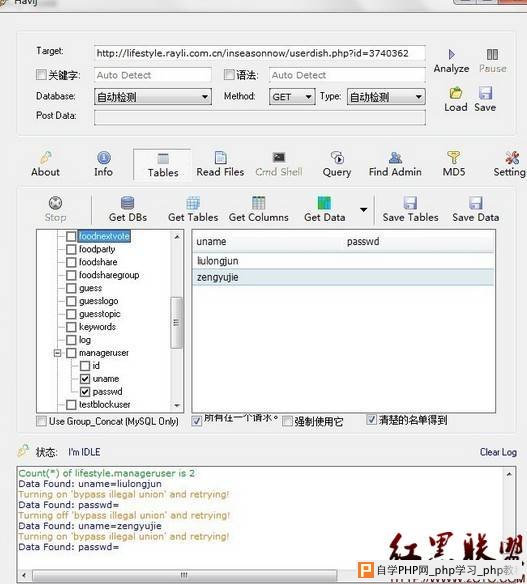

瑞丽女性分站多漏洞可导致服务器入侵 - 网站安关注热度:15

http://lifestyle.rayli.com.cn/manager/index.php后台泄漏任意用户名登录如123 123存在SQL注入http://lifestyle.rayli.com.cn/inseasonnow/userdish.php?id=3740362nginx解析漏洞Target: http://lifestyle.ra.....[详情]

用友软件集团几个站点存在SQL注射漏洞(权限较关注热度:34

存在的漏洞:用友医疗root权限POST SQL注射(可进一步渗透,未尝试):POST SQL注射http://www.ufidahealth.com/service/online.php?action=saveaddro主站的子站http://health.ufida.com.cn/service/online.ph.....[详情]

Oblog 4.5-4.6 access&mssql getshell 0day - 网站安全 -关注热度:16

影响范围:4.5 - 4.6漏洞需求: IIS6.0\开启会员挖掘作者:henry绝对原创,技术含量不高,但影响范围比较广..漏洞文件:AjaxServer.asp (372行)log_filename = Trim(Request(filename))//未过滤自定义文件名...[详情]

mongo+php 注射的一个tips - 网站安全 - 自学php关注热度:22

?php$con = new Mongo();$db = $con-selectDB(demo)-selectCollection(admin);var_dump($_GET[#39;passwd#39;]);$ds =$db-find(array(username=$_GET[#39;username#39;],password=$_GET.....[详情]

MySQL Stacked Queries with SQL Injection - 网站安全 - 自学关注热度:19

文/superhei 2012-06-04最早与2010年在wisec看到这个利用:http://www.wisec.it/sectou.php?id=4bced661462bd 当时一直没有去测试,今天测试了一下。记录一下 :)这种利用场景主要适合于数据库web分离的..[详情]

Struts2远程命令执行漏洞分析及防范 - 网站安全关注热度:18

Struts 2是在struts 和WebWork的技术基础上进行了合并的全新的框架。其全新的Struts 2的体系结构与Struts 1的体系结构的差别巨大。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,..[详情]

某播放器代码编写未考虑安全问题导致跨站 [继续关注热度:18

漏洞程序:http://mv.baidu.com/export/flashplayer.swf漏洞代码:1. 首先是FLASH后面的参数直接传递给了Parameters.getInstance().dataParameters.getInstance().data = loaderInfo.parameters;2. 然后Exte.....[详情]

浅谈 Dojo 中的安全工具包 - 网站安全 - 自学php关注热度:12

安全工作一直是我们日常开发中需要注意的一个问题,对于Web 开发而言,需要引起我们重视的主要就是JavaScript 的安全性了。JavaScript 这样一种脚本语言可以运行在各种浏览器中,但是基..[详情]

用防盗链系统修复IIS6.0解析漏洞的技巧 - 网站安关注热度:18

防盗链系统修复IIS6.0解析漏洞技巧..[详情]

从百度点入网站时被跳转的解决办法 - 网站安全关注热度:39

这几天网站的排名,一直在不停的浮动。在seowhy论坛里发现也有许多的网站,也和我一样都排在了一百页以外去了。 这种情况在seo业界里被称为 百度的端午期。现在距离百度的端午期..[详情]

webERP <= 4.08.1本地及远程文件包含 - 网站安全关注热度:22

# [ webERP = 4.08.1 ] Local/Remote File Inclusion Vulnerability #影响程序: Accounting Best Practice Business Administration System官网: http://www.weberp.org/下载地址: http.....[详情]

Javascript字符串截断 with DOM XSS - 网站安全 - 自学关注热度:26

在IE中javascript的字符串可以被NULL字符截断,不过仅仅是getValue的时候截断.测试代码:alert(#39;abc\0 def#39;)如果只是这样最多就是spoofing,但配合IE(=8)的一个解析bug和php的[魔术引号]就是一个DO..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com