Finecms 1.7.2注射漏洞及修复 - 网站安全 - 自学php关注热度:24

相关文章:http://www.2cto.com/Article/201211/168584.html漏洞文件:Client.Class.php 29行处public static function get_user_ip() { if(getenv(#39;HTTP_CLIENT_IP#39;) strcasec.....[详情]

数据库挂马修复语句 - 网站安全 - 自学php关注热度:16

declare @t varchar(255),@c varchar(255)dEcLaRe table_cursor cursorfor select a.name,b.name from sysobjects a,syscolumns b where a.iD=b.iD AnD a.xTyPe=rsquo;ursquo; AnD (b.xTyPe=.....[详情]

Oracle数据库客户端系统分析仪任意文件上传 - 网关注热度:57

### This file is part of the Metasploit Framework and may be subject to# redistribution and commercial restrictions. Please see the Metasploit# web site for more informat.....[详情]

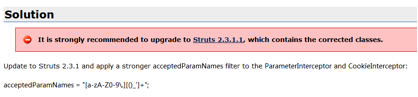

Struts2多个漏洞简要分析 - 网站安全 - 自学php关注热度:25

1月份,SEC Cousult发布了一篇关于struts2漏洞的文章,写到4个struts2的最新漏洞。一个漏洞可以做远程代码执行,一个漏洞引出了新的远程代码执行,一个漏洞曾经我在blog上发布过(没有投..[详情]

Struts 2.2.3 DOS漏洞 - 网站安全 - 自学php关注热度:16

在struts2和webwork中,曾出现了远程代码执行漏洞,但是后来因为补丁会导致部分应用出现BUG,所以官方又给出了2次补丁。这次的修补,重新开启一个小小的功能,也同时开启了一个必杀..[详情]

聚U慧商城支付漏洞订单金额修改任意数额 - 网站关注热度:36

拍下QB充值修改订单金额可以成功拍下该物品可随意修改物品金额并提交修复方案:修改提交方式 服务端返回验证..[详情]

“不正确的使用union和order by”这个教程会指示你关注热度:28

在写翻译下面这文档的时候,既然鬼使神差的发现了dz和de的xday,当然鸡肋,也繁琐。类似的代码php codeSELET * FROM page WHERE id=1 ORDER BY id [参数] ASC [参数] LIMIT 10,10 [参数][参数] .....[详情]

Alog CMS系统XSS任意文件下载读取漏洞 - 网站安全关注热度:28

后台 任意下载 任意删除 任意列目录漏洞文件:admin/mod/uploadfile.mod.php$baseDir = SITE_ROOT.#39;static/upload/#39;;$currentDir = $_GET[#39;dir#39;] ? $_GET[#39;dir#39;] : ($_POST[.....[详情]

多多返利建站系统V8安装漏洞 - 网站安全 - 自学关注热度:20

简要说明多多返利建站系统在安装完网站之后,会把install文件夹下的install.php改名为install.php.lock,但是在这个文件我们是可以访问到的,所以利用抓包工具,就可以重装网站了。利用说..[详情]

webshell无法添加3389账户情况突破总结 - 网站安全关注热度:15

Webshell有了SYSTEM权限,却无法成功添加administrators用户,因此导致无法成功连接3389。总结原因有以下几点:一.杀软篇1,360杀毒软件2,麦咖啡杀毒软件3,卡巴斯基杀毒软件4,其他杀毒软件或防..[详情]

众多开源系统使用的过滤SQL注入函数 - 网站安全关注热度:18

$magic_quotes_gpc = get_magic_quotes_gpc();@extract(daddslashes($_COOKIE));@extract(daddslashes($_POST));@extract(daddslashes($_GET)); if(!$magic_quotes_gpc) { $_FILES = daddslashes($_FILES.....[详情]

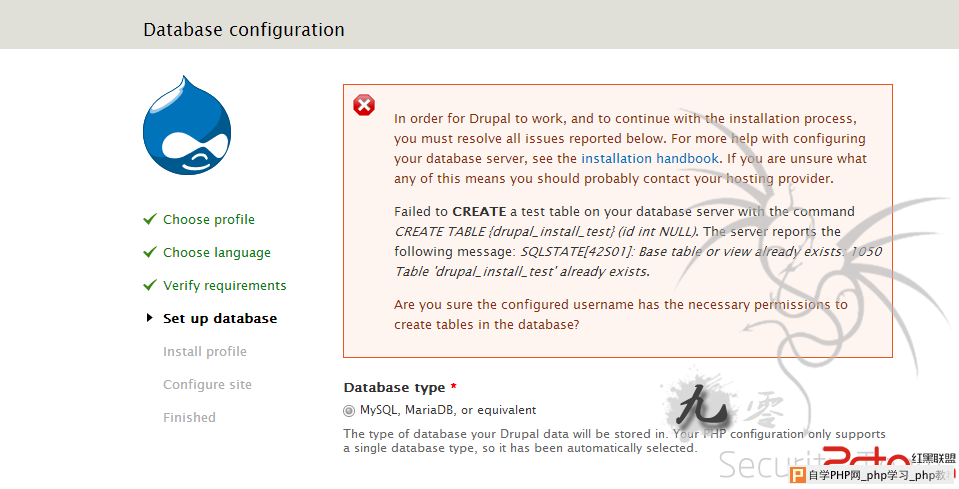

Drupal7.xPHP代码执行漏洞分析 - 网站安全 - 自学关注热度:16

最近在sebug上爆出Drupal7.x有PHP代码执行漏洞,但是又没人分析,所以只好自己下了源码搞下。从官网的安全研究员的博客里,了解了下漏洞的成因,感觉这个问题有点标题党了,这个漏洞..[详情]

对某餐饮管理服务有限公司网络渗透 - 网站安全关注热度:23

某日与朋友一起去某西餐厅吃饭,餐厅人员向我们介绍说关注他们企业的微博就可以参加他们的免费抽奖,回来后上了他们官方网站看了一下,果然用DZ论坛搭建了个幸运抽奖大转盘插件..[详情]

PHP双引号引二次解释引来的安全问题 - 网站安全关注热度:21

PHP单引号与双引号的区别:单引号和双引号的唯一的区别就是:用单引号包起来的PHP解释器不会对其二次解释,而双引号却要二次解释,看代码:感谢 Y0UMER 兄.....指点这样我们知道了单引号与..[详情]

phpcms2008 SQL注入漏洞(漏洞文件/c.php) - 网站安全关注热度:22

漏洞文件/c.php?phprequire#39;./ads/include/common.inc.php#39;;$id=intval($id);$ads=$c_ads-get_info($id);if($ads){$db-query(UPDATE.DB_PRE.adsSET`clicks`=clicks+1WHEREadsid=.$ads[#39;adsid.....[详情]

使用动态sql的方法防止sql注入 - 网站安全 - 自学关注热度:38

事例SQL语句如下:DECLARE @variable NVARCHAR(100)DECLARE @SQLString NVARCHAR(1024)DECLARE @ParmDefinition NVARCHAR(500)SET @SQLString = N#39;SELECT OEV.Name, OEV.Position, Base_Employe.....[详情]

登录框注入笔记 - 网站安全 - 自学php关注热度:32

1#39; and 1=convert(int,(select top 1 name from sysobjects where xtype=#39;U#39;)) and #39;1#39;=#39;1首先:select top 1 name form sysobjects where xtype=#39;U#39;用来查数.....[详情]

批量使用替换工具删除相关木马 - 网站安全 - 自关注热度:24

网站被批量挂马是经常遇到的事情,一般用批量替换工具很方便就可以批量删除相关代码,但是如果一个网站里面每个页面都被放置了木马,而且代码还都不一样。这种情况如何处理?..[详情]

PHP string序列化与反序列化语法解析不一致带来的关注热度:26

不久前 IPB 爆出了一个 unserialize() 漏洞[1],漏洞本身没有什么特别的,但 IPB 官方发布的 patch 却很有意思[2],很快 Stefan Esser 在其 twitter 上给出了 bypass 的方法[3]。随后 .....[详情]

xss(跨站脚本攻击)简单示例 - 网站安全 - 自学ph关注热度:15

[html]!DOCTYPE HTML PUBLIC -//W3C//DTDHTML 4.01 Transitional//ENhttp://www.w3.org/TR/html4/loose.dtdhtmlheadtitle New Document /titlemeta http-equiv=Content-Type content.....[详情]

最新FCKeditor爆绝对路径漏洞 - 网站安全 - 自学关注热度:26

代码:FCKeditor/editor/filemanager/connectors/asp/connector.asp?Command=CreateFolderType=FileCurrentFolder=%2FNewFolderName=aux版本未测试。。。原理:新建个aux文件夹,aux在windows系统不支持,所以.....[详情]

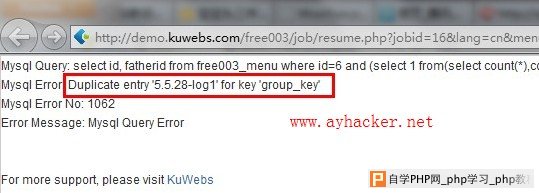

kuwebs cms SQL注入配合xss到getshell - 网站安全 - 自学关注热度:32

无聊,测试一个站点,发现是kuwebs源码,谷歌下,发现有人发布了漏洞,但是貌似补了,然后在官网下载了一份,在下载的时候居然提示有木马,我了个插,看来有人把kuwebs官网日了,..[详情]

多玩微博高危存储型XXS、微博、蠕虫 - 网站安全关注热度:21

1、激活多玩微博,打开修改资料页面表单看起来很简单哦,暗藏玄机2、直接看抓包,关注Post的字段哥要说的是,多玩的程序员,Js写的真心不咋样,几乎每个js函数都有注释,而且有些..[详情]

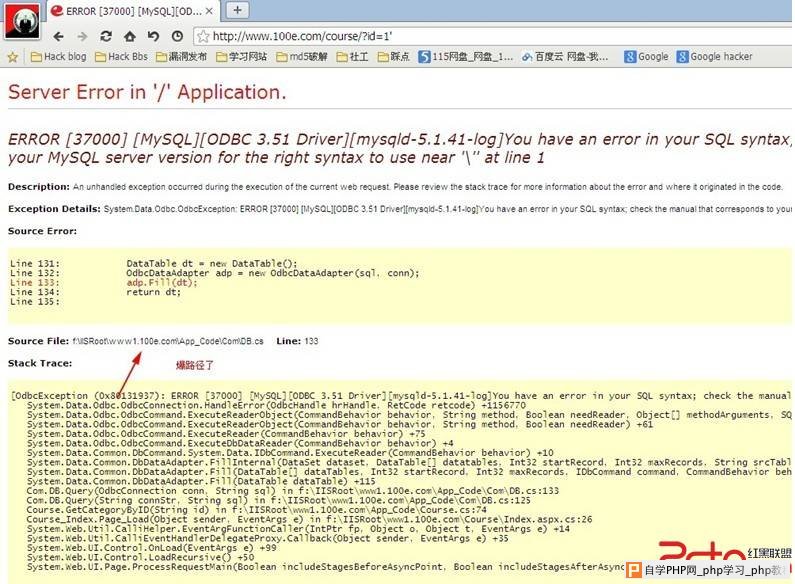

100e两个注入一个XSS - 网站安全 - 自学php关注热度:17

伪静态注入直接丢Havjj里http://xyz.edudemo.100e.com/paperdetail.aspx?id=1075http://www.100e.com/tool/book/add/Book.aspx?id=3152都存在注入,皆为root。漏洞证明:Target: http://www.100e.com/tool/book/.....[详情]

Web攻防系列教程之PHP+Mysql注入攻防实战 - 网站安关注热度:23

随着Web应用的高速发展和技术的不断成熟,对Web开发相关职位的需求量也越来越大,越来越多的人加入了Web开发的行列。但是由于程序员的水平参差不齐或是安全意识太低,很多程序员..[详情]

服务器system权限webshell无法添加账户突破360方法关注热度:80

webshell有system权限,无法添加administrators用户,最后无法成功连接3389,这一般都是杀毒软件引起了,说下突破360的方法先查看进程:tasklist然后杀掉进程:taskkill /im 进程名.exe /f这些是360的进程..[详情]

Simple Cross Site Scripting (XSS) Servlet Filter - 网站安全关注热度:30

我们的Java网站今天遇到了一些问题,需要一个快速解决的方案,以保护网站恶意跨站脚本(XSS)的尝试。我不是说这是一个完美的解决方案,但它很容易实施和纠正漏洞,表单和URL注入..[详情]

翻译:使用数据库注射技术 - 网站安全 - 自学关注热度:27

www.2cto.com:原pdf(带图片):http://www.2cto.com/uploadfile/2012/1120/20121120122511460.rarSQL数据注射是hacker通过网站的应用程序从WEB中获取敏感信息的基础的网络攻击手法。如今它是最常见的的应用..[详情]

php手工注射MYSQL5.0注入 - 网站安全 - 自学php关注热度:20

我们以实例来讲述PHP网站的手工注射,个人感觉图文教程比视频更加直观,而却使用示例网站讲述更加具有实战性。利用工具:google 管中窥豹使用语句:site:heib0y.com inurl:php 可以找出注..[详情]

EmpireCMS 6.x 爆路径 - 网站安全 - 自学php关注热度:26

无聊路过一个人体艺术网站偶然发现的 当时拿下了phpmyadmin 可惜没有弄到 phpmyadmin的路径...没办法导出Shell呀 无奈之下搜了一下EmpireCMS 6.x 漏洞也没搜到什么 回来自己当了一套官方源码下..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com