Pinterest Clone Script多个缺陷及修复 - 网站安全 - 自关注热度:17

标题: Pinterestclones Multiple Vulnerabilities作者: DaOne标价: $199.99下载地址: http://www.pinterestclones.com/[#] [持久型 XSS]如何测试1-go to : http://www.2cto.com /createusernamen/2-.....[详情]

nginx下目录禁止执行PHP脚本 - 网站安全 - 自学ph关注热度:24

在我们搭建一个站点的时候通常会有一些目录是开放式的,如缓存目录,会给予恶意的用户一些空子,他们会通过URL解析目录上传PHP文件去执行他。非常讨厌!!!为了实现更安全,干..[详情]

如何防止网站被入侵 - 网站安全 - 自学php关注热度:18

准确的说应该是防范,而不是防止,现如今网络发达,脚本小子成群,一不小心网站就被入侵了。今天岁月如诗抽空给大家讲讲最今本的防范原理。 我们需要大概的了解普通的网站漏洞..[详情]

ys168网盘系统留言板存储型xss+csrf - 网站安全 -关注热度:54

留言内容没有服务端过滤。重构zfaq 函数即可。function zfaq(str) { return str;}然后本地提交。内容代码为/textareaiframe/onload=javascript:write(String.fromCharCode(60,115,99,114,105,112,116,32.....[详情]

简单分析一个通过js劫持进行黑帽SEO做淘宝客的案关注热度:130

某年、某月、某日,某事、某刻、某分、某秒,某人、某站、某代码的分析起因如下,在某时某刻,某人发过来一站及一段代码,然后求分析目标地址:http://upangu.com/目标代码:script..[详情]

苏宁易购某DB2盲注 - 网站安全 - 自学php关注热度:20

初始访问:https://www.suning.com/emall/SNNetStoreView?storeId=11554catalogId=10654langId=-7from=indexstoreType=0storeName=reqProvince=reqCity=注入地址:https://www.suning.com/emall/SNNetSto.....[详情]

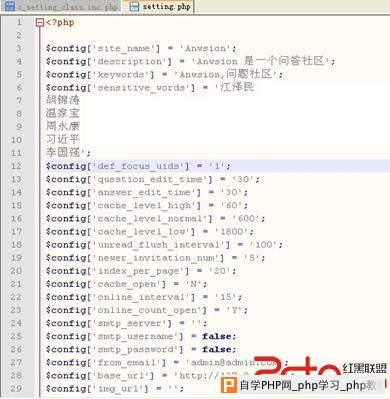

Anwsion后台功能设计缺陷可获得SHELL - 网站安全关注热度:22

漏洞影响 全版本。结合Anwsion 0.7以下所有版本可导致站点被入侵。设计缺陷代码如下 见75-96行 将网站后台配置保存到数据库同时又保存到了本地PHP文件 导致可通过写入一句话执行。/a..[详情]

欢畅游戏平台分站多个漏洞及修复 - 网站安全关注热度:10

http://sq.gamebean.com/newscont.php?id=92 存在SQL注入漏洞,随便拿个工具就直接注进去了。后台是http://sq.gamebean.com/admin/ 之后就不说了。 www.2cto.com该分站下面还有一个fckeditor,版本是2.4.3的,...[详情]

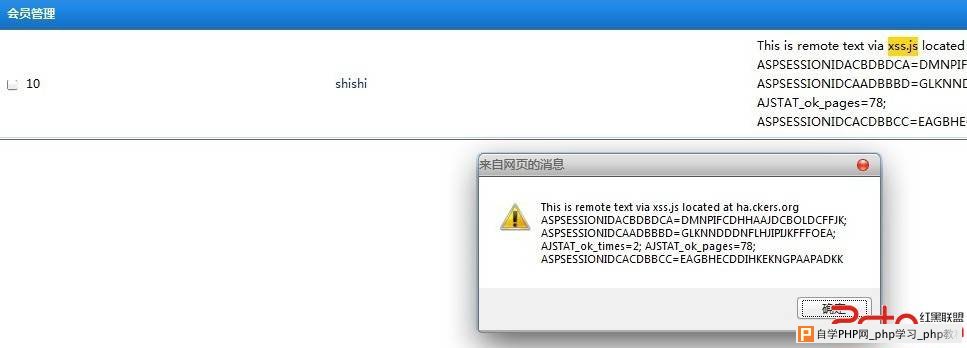

86CMS储存型XSS - 网站安全 - 自学php关注热度:33

帮朋友做个企业站,功能不要太多,就准备在网上找找,就看见86CMS了,碰巧有演示站!就小测试了一下!因为程序简单,这个XSS基本不针对访问者,只针对管理员注册一个会员,在姓名..[详情]

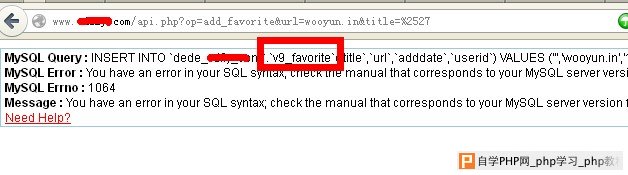

phpcms v9最新爆管理密码漏洞及修复方案 - 网站安关注热度:38

漏洞形成原因就不多说了,文件在phpcms/api.php ,有兴趣的盆友可以多去挖一挖phpcms的洞子。主要利用过程:第一步:注册一个用户http://www.wooyun.in/index.php?m=memberc=indexa=registersiteid=1第二步..[详情]

iis7.0命令行下列网站的物理目录 - 网站安全 - 自关注热度:14

cmd下执行:cd %systemroot%\system32\Inetsrv\如果您运行的是64 位Windows,请从%windir%\system32\inetsrv 目录而不是%windir%\syswow64\inetsrv 目录中使用Appcmd.exe。C:\Windows\System32\inetsrvappc.....[详情]

搜狐微博反射型xss和csrf的问题 - 网站安全 - 自学关注热度:28

1.首先是一个反射性的xsshttp://t.sohu.com/twsearch/twSearch?key=asdscriptalert(document.cookie)/script=1这里的逻辑有点问题,导致了xss的存在,复杂点的是下面实现的可以加关注,外部引用jshttp://.....[详情]

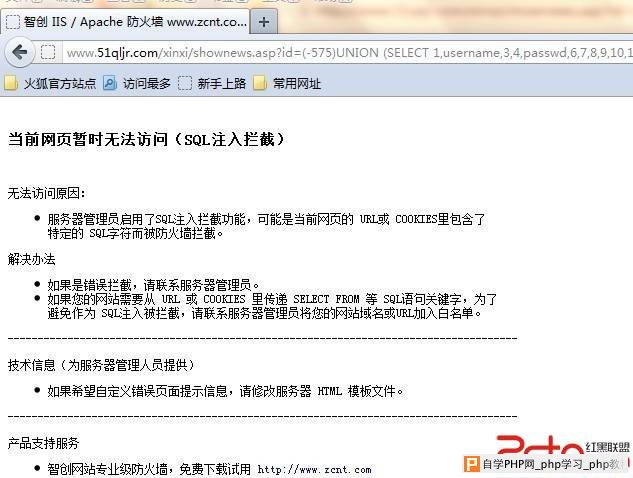

智创网站专业级防火墙可被绕过 - 网站安全 - 自关注热度:21

智创网站专业级防火墙在某些web环境下,可被绕过详细说明:随着各种工具的出现,导致对web漏洞利用很容易,而web程序员很多不会对所有web漏洞都非常了解,而且培训的成本也是很高..[详情]

Asp对参数串进行url解码的分析 - 网站安全 - 自学关注热度:53

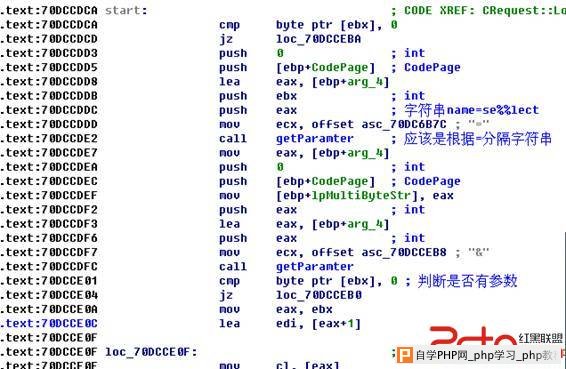

一. 分析过程花点时间简单分析一下iis对参数串进行url解码的过程。1.1 Asp.dll解码分析 由于时间和能力问题,没有弄明白iis对一个url的整个解析过程,仅记录跟该问题有关的的部分。1...[详情]

ShopEx后台历遍目录 - 网站安全 - 自学php关注热度:21

ShopEx后台历遍目录 很蛋疼的记得10年的是也有过的差不多的漏洞主要是出在模板上我们编辑目录之后得到URLhttp://www.2cto.com /shopadmin/index.php#ctl=system/tmpimageact=indextheme=这里theme= 可以做.....[详情]

wordpress爆目录修补 - 网站安全 - 自学php关注热度:14

文件:www.2cto.com /wp-includes/registration-functions.php修补代码:?php /*** Deprecated. No longer needed.** @package WordPress*/@_deprecated_file( basename(__FILE__), rsquo;2.1prime.....[详情]

网站被黑(搜索引擎木马),判断访问类型(浏览器关注热度:11

公司的网站被挂马了,使用的方法是我还没有找到原因,但大概的原理是在网站的全局加入了全局代码或者函数,自动判断来访的是搜索引擎的蜘蛛还是普通的浏览器访问,如果是蜘蛛..[详情]

酷6网FeedBack XSS盲打留言本后台 - 网站安全 - 自学关注热度:17

看杀气兄在FeedBack中玩的那么开心,自己也来杀一杀~~~杀了一堆意见反馈,终于打了个酷6的留言本~~~~~~~~~忘记删除自己测试的弹框框了,貌似已经被发现鸟~赶快发乌云~~~嘻嘻.....详细说..[详情]

sql注入解析(四)避开过滤 - 网站安全 - 自学p关注热度:25

上一篇: http://www.2cto.com/Article/201209/153279.htmlweb应用程序会对用户的输入进行验证,过滤其中的一些关键字,这种过滤我们可以试着用下面的方法避开。1、 不使用被过滤的字符: 比如注..[详情]

sql注入绕过单引号 - 网站安全 - 自学php关注热度:78

在magic_quotes_gpc=On的情况下,提交的参数中如果带有单引号rsquo;,就会被自动转义\rsquo;,使很多注入攻击无效,GBK双字节编码:一个汉字用两个字节表示,首字节对应0times;81-0xFE,尾字节..[详情]

sql注入解析(三)数据库类型 - 网站安全 - 自学关注热度:44

上一篇:http://www.2cto.com/Article/201209/153278.htmlmysql、mssql和oracle数据库都有自己特有的一些命令,我们可以根据它们确定我们要注入的数据库类型。mysql与mssql中select @@version返回当前数据库..[详情]

sql注入解析(二)执行注入 - 网站安全 - 自学p关注热度:24

上一篇:http://www.2cto.com/Article/201209/153277.html探查程序是否存在sql注入漏洞:利用字符串数据:1、提交一个单引号,观察是否处理出错。2、提交两个单引号,两个单引号在数据库中会被..[详情]

sql注入解析(一)基本语法 - 网站安全 - 自学p关注热度:24

sql注入是代码注入的一种,也是最流行、破坏性较高的一种。前几年sql注入很流行,现在的网站一般都是直接基于框架搭建,参数传递,sql注入一般很隐蔽了,不容易找;但是一些学校..[详情]

跨站点脚本(xss)解析(三)利用xss漏洞 - 网站关注热度:35

上一篇:http://www.2cto.com/Article/201209/153274.html1、利用xss漏洞,攻击者可以调用被攻击者本地的程序(IE下)。一段xss攻击载荷:script var o=new ActiveXObject(lsquo;WScript.shellrsquo;); .....[详情]

跨站点脚本(xss)解析(二)保存型xss漏洞 - 网关注热度:20

上一篇:http://www.2cto.com/Article/201209/153264.html保存型xss漏洞意思是用户A提交的数据没有经过过滤,就保存在web程序中(通常是数据库中),然后直接展示给其他用户。 这样如果数据中有..[详情]

跨站点脚本(xss)解析(一)反射型xss漏洞 - 网关注热度:31

跨站点脚本(xss)即:cross site script, 也经常存在于web程序中,它是往web页面中插入代码html语句、js语句等。如果服务器端没有对其进行过滤,当用户浏览该网页时,我们插入的代码就会..[详情]

PHP过滤用户提交信息(防SQL注入) - 网站安全 - 自关注热度:26

请求层面的过滤在request 层面 我们可能要做的是如何防止非法html 的标签的提交, 例如scriptiframehtml等。在这里 我们可以用一个php 函数htmlspecialchars (http://www.php.net/manual/en/functio.....[详情]

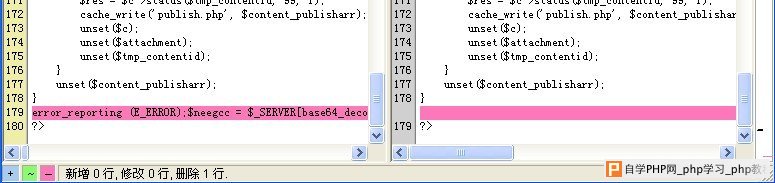

将博CMS(JumboTCMS)_V6代码审计总结 - 网站安全 - 自学关注热度:76

Author:鄙人学的软件测试专业,最近学校准备上这方面的课程了,于是想先找套ASP.NET开源CMS玩玩,百度了下,看到了将博CMS,人气还挺高的,跑到官网下载了6.0最新版的,NND,安装都安..[详情]

博文非书资料管理系统SQL注射 - 网站安全 - 自学关注热度:25

注射点:http://www.2cto.com /asearch.do?status=showpageLanguageType=1数据库:proone表段:ACCOUNT字段:ACCID,ACCNAME,PASSWORD,QQ,EMAIL,TELEPHONE等ps:此漏洞发现较早,可追溯去年12月份,一直处于封存状.....[详情]

华盛网站管理系统注入及修复 - 网站安全 - 自学关注热度:26

默认后台:admin/Login.asp默认密码:admin 123456exp:http://www.wcto.com /show_pt.asp?id=1568 and 1=2 union select 1,password,3,username,5,6,7,8,9,10,11,12,13,14,15 from admin注:错误会返回.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com