网站隐患解决系列1_被报篡改后的查找去除 - 网关注热度:12

篡改也叫暗链,然后一般就是为了进行黑帽seo,一个网站被报篡改后如何去查找呢?一般来说,暗链,篡改等都不会明面上显示,如果网站被报篡改了,如何去查询解除这个恶意标记呢?今天就教教..[详情]

登录注入实践运用 - 网站安全 - 自学php关注热度:23

今天在**论坛中闲逛的时候,看见一个求助tie,就进去看了一下网站:http://www.smartbuyglasses.com.tw//admin/login.php恰好刚刚学习了登录刚注入 正好实践一下在username:框中输入 1rsquo; and 1=2 #..[详情]

phpwcms 'preg_replace()'多个远程PHP代码注入漏关注热度:26

phpwcms是开源内容管理系统。phpwcms 1.5.4.6及其他版本在实现上存在多个代码注入漏洞,通过身份验证的远程攻击者可以用backend user\admin user\backend user账户利用这些漏洞(frontend user账户....[详情]

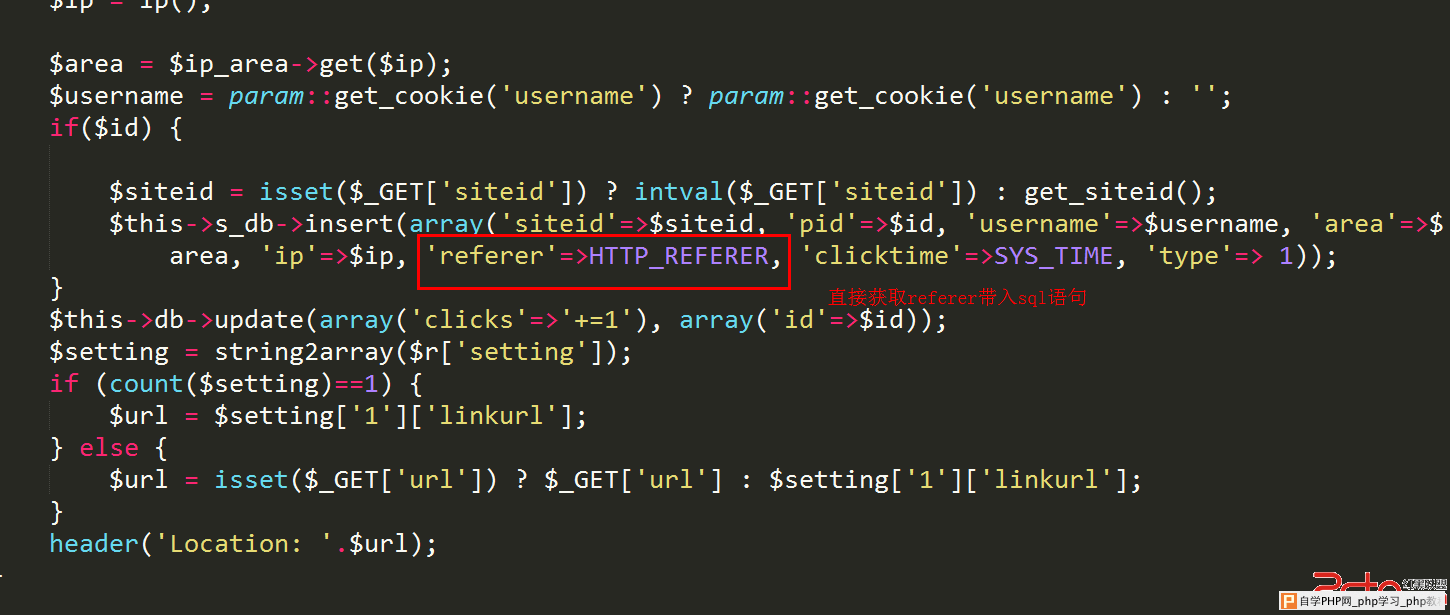

Phpcms v9 poster_click函数注入漏洞(GBK和utf8都存在)关注热度:29

一、 漏洞原理:漏洞存在于poster模块2012-12-11 16:05 上传下载附件 (65 KB)可见我们可以控制HTTP_REFERER,而且不受magic_quotes_gpc()控制。所以能够成功注入sql语句里,导致产生sql注入漏洞。二、..[详情]

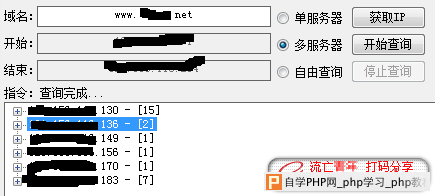

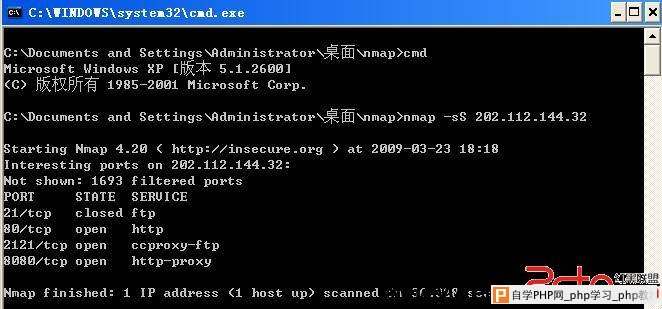

渗透韩国购物系统 - 网站安全 - 自学php关注热度:40

00x00 寻找web漏洞获取webshell一般web系统官网都会有demo之类的演示网站 这里通过扫描c段看看都存在哪些旁站可以看出C段大多数IP里都是使用主站的购物商城系统 域名为xx100(数字可以变)..[详情]

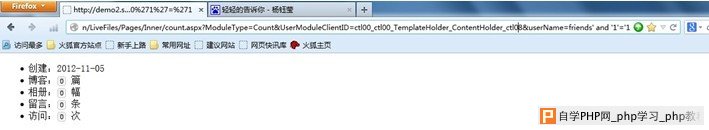

Siteserver cms某处SQL注入漏洞 - 网站安全 - 自学ph关注热度:214

最新程序版本3.5也存在此漏洞,官网测试成功,可到服务器权限。1、以下页面存在注入点:http://demo2.siteserver.cn/LiveFiles/Pages/Inner/count.aspx?ModuleType=CountUserModuleClientID=ctl00_ctl00_Templa.....[详情]

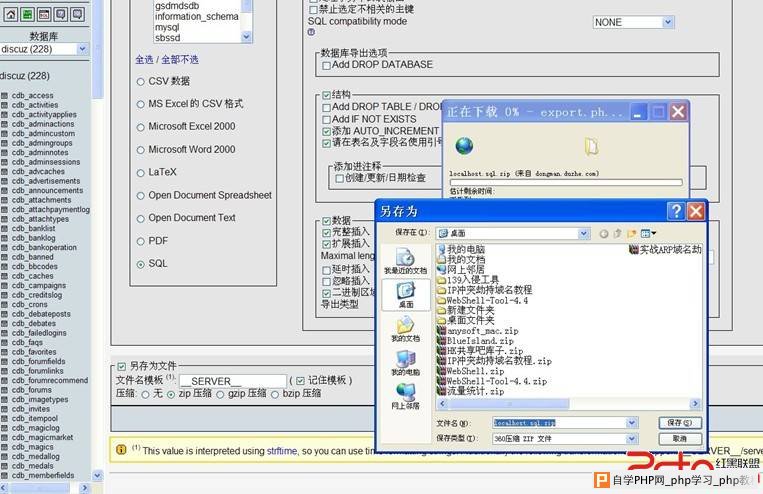

读者分站沦陷,arp导致大量用户信息泄露 - 网站安关注热度:16

一个弱口令引发的血案今天我的一个论坛有人发了一读者论坛的数据库、然后发现他脱错库了貌似于是乎发现他留下的phpmyadmin的帐号密码。于是乎想自己渗透重新脱过便有了开头。找不..[详情]

iwebshop 上传图片木马 0day代码分析及修复方法 -关注热度:49

网站入侵过程中一个典型方式就是登录后台,上传webshell,本文就是接上篇文章分析如何突破上传限制,上传一个包含一句话木马的图片马。一.找到一个上传位置:当我们找到上传点时..[详情]

iwebshop xss 0day代码分析 - 网站安全 - 自学php关注热度:21

前段时间dedecms等爆出各种0day,一时手痒,于是找了个小的php开源程序开刀过程中用到的工具:phpxref :Windows下很好用的php代码审计辅助工具Grep :linux下来查找关键语句版本:iwebshop2...[详情]

利用$_SERVER和$_SESSION变量制造各类后门 - 网站安全关注热度:15

首先来看php官方手册对于$_SERVER[#39;PATH_INFO#39;]的注解:该值为客户端提交的任意路径信息,取值为在实际脚本名称之后并且在查询字符串之前,例如假设当前url为http://www.2cto.com /php/pat..[详情]

PhpMyAdmin UDF 提权 - 网站安全 - 自学php关注热度:43

[+]小菜文章,大牛飞过!!适用环境:PhpMyAdmin 3.x , MySQL5.1 , 无Shell , 无法爆绝对路径前提条件: 有MYSQL的ROOT权限思路:利用NTFS ADS创建 plugin目录 ---- 导出UDF过程:查询 select @@.....[详情]

消灭php webshell与一句话木马 - 网站安全 - 自学关注热度:58

总体来讲,对php webshell和一句话木马的查杀,主要从三个方面进行1.Shell特征2.PHP安全方面的函数和变量以及安全配置选项3.语法检测首先,基于Shell特征,此方法主要针对base64_decode编码与..[详情]

MYSQL PDO宽字符SQL注入深入分析 - 网站安全 - 自学关注热度:39

首先查看以下代码$pdo-query(#39;SET NAMES GBK#39;);$var = chr(0xbf) . chr(0x27) . OR 1=1 /*;$query = SELECT * FROM test WHERE name = ? LIMIT 1;$stmt = $pdo-prepare(.....[详情]

利用重复参数数组变量构造php免杀shell - 网站安全关注热度:49

最近发现php一个很2b的字符串构造数组的方法:?php$str = a[]=1a[]=2b[]=3; parse_str($str, $arr); print_r($arr); ?以上代码返回结果为:Array ( [a] = Array ( [0] = 1 [1] = 2 ) .....[详情]

魅族手机开发者社区XSS盲打 - 网站安全 - 自学p关注热度:70

魅族手机开发者社区XSS盲打,并没有完全成功。不过做为我这个煤油来说还是提交了。在手机应用中心的时候有报告问题,然后再报告问题的地方选择其他问题,那样就可以写入你的X..[详情]

网上车市门户盲打后台,SQL注入 - 网站安全 - 自学关注热度:30

xss盲打后台,后台存在SQL注入,密码HASH保存于cookies详细说明:老套路,建议反馈提交cookies接收cookies欺骗进入后台,没链接,不能跳转其他页面,存在sql注入注入太慢,发现密码HASH保存..[详情]

土豆网存储型XSS测试可成功获取用户身份 - 网站关注热度:21

这次就简要说下吧,土豆网在播放视频的过程中,如果接下来还有下一段视频时,在结尾的10秒左右,会提示接下来要播放的视频是XXXX,也就是说,在播放前,土豆网会读取下一段视频..[详情]

渗透北京交通大学主服务器 - 网站安全 - 自学关注热度:33

Author:Tm3yShell7已发表在《黑客x档案》某某期上目标是我所在的学校:北京交通大学的主站。高校站的安全是大家有目共睹的。细心搜集信息就是了。这个过程中没有运用到什么新的技术..[详情]

WordPress做蜜罐 - 网站安全 - 自学php关注热度:37

WordPress admins can enable error logging by updating their wp-config.php file like this:@ini_set(#39;log_errors#39;,#39;On#39;);@ini_set(#39;display_errors#39;,#39;Off#39;);@i.....[详情]

世界大学城盲注和显错注入 - 网站安全 - 自学p关注热度:27

世界大学城为目前上百所大学使用的一套网络办公系统。。。高等院校和高职院校使用居多。。我们嫩学校就用这个交作业,麻烦死了。。mssql注入。。。。。一个盲注,一个是显错注入..[详情]

一次对情趣站的渗透思路 - 网站安全 - 自学php关注热度:67

最近打算重新做黑X,有个朋友说做情趣,刚好今天有空。于是有了下面的文章http://fun4hi.com/wawaIP:42.121.12.90首先WVS扫看到wp-login.phpwp-admin确定为wordpress程序简单用百度:wordprass漏洞查看一..[详情]

利用phpcms v9 0day拿shell+提权 - 网站安全 - 自学p关注热度:41

期末快到了,各种作业啊。。学计算机的伤不起啊。。话说我们有门课很有意思,叫做黑客攻防,期末作业就是黑站,我笑了。。前几天在服务器上嗅探把服务器搞死了,管理员漏洞也..[详情]

DedeCMS会员中心分类管理SQL注射0day漏洞可获得管理关注热度:19

需要magic_quotes_gpc = Off,所以说是鸡肋啊.发生在数组key里的注射漏洞,有点意思.这里是盲注,就是麻烦点同样可以利用,可以写个工具,自动话的跑一下http://www.2cto.com /de/member/mtypes.php?dopost=s..[详情]

土豆网XSS瞎打安检系统管理平台 - 网站安全 - 自关注热度:22

土豆网私信处存在XSS,可盲打后台。这是我最后一次提交XSS了,以后不提了,自己留着玩了。大牛太多,小菜的东西没有人重视。详细的看图吧。。后台就不登陆了,没那装B的爱好。。..[详情]

防止aspxspy木马列服务 iis信息 执行命令提权等操关注热度:27

处于安全考虑,对服务器安全进行设置。上传aspxspy测试环境:windows2003+iis6+.net2.0处于安全考虑,对服务器安全进行设置。上传aspxspy测试。ASPXSPY探针1.禁止aspxspy木马执行命令提权 和读取..[详情]

通达OA2007版本漏洞及getshell - 网站安全 - 自学p关注热度:26

目前测试通达OA2007版本Office Anywhere 2007 网络智能办公系统http://www.2cto.com /pda/news/read.php?P=%cf#39; 猪点。 暴web目录..这个时候看了下代码,存在注入的那个变量的语句中第3个字段,在.....[详情]

php后台闭合配置文件双引号GETSHELL - 网站安全关注热度:26

一网站config.php原本为:?php //设定title $std_title = 123 ? 这个123是可以在后台控制的。于是我去闭合他。将123变成123??php phpinfo();die();?//如果不转义的情况下,上面是ok的如果只转义了.....[详情]

对国外站的伪静态注入 - 网站安全 - 自学php关注热度:38

最近一直在学习数据库方面的知识,一直在钻研PHP的一些高级注入语法,感觉比较的有意思。于是就在网上找有洞的网站练习手注。于是有了下文。首先找到网站后台,加了个admin,后台..[详情]

以GET方式向一句话木马提交数据 - 网站安全 - 自关注热度:452

这只是个小测试,验证一下自己的想法。很早的时候,就遇到过服务器不允许POST的情况当时因为忙,就没有深入的去想,昨天又遇到一次,是个后台带SQL语句执行的,导出个一句话之后..[详情]

portable-phpMyAdmin(WordPress插件)认证绕过(CVE-2012关注热度:44

Part1.描述portable-phpMyAdmin是Wordpress的一款插件,直接访问插件程序的时候没有验证Wordpress会话以及权限。由于这款插件具有相当多的管理功能,未经定制过的portable-phpMyAdmin插件提供完整的..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com