PostgreSQL SQLinject 高级篇 - 网站安全 - 自学php关注热度:28

上一篇:http://www.2cto.com/Article/201309/241597.html1.读写文件方法1.适用于可以多语句执行时读取CREATE TABLE read(t TEXT);COPY read FROM #39;/etc/passwd#39;;SELECT * FROM read limit 1.....[详情]

mooSocial 1.3多重缺陷及修复 - 网站安全 - 自学php关注热度:39

#######################################标题: mooSocial 1.3 - Multiple Vulnerabilites#官方: http://www.moosocial.com#级别:高危#作者 : Esac www.iss4m.ma ################################.....[详情]

PhpVibe 3.1多重缺陷及修复 - 网站安全 - 自学php关注热度:23

###################################################################标题: PhpVibe 3.1 - Multiple Vulnerabilites#厂商: PhpVibe#官网: http://phprevolution.com/#风险级别: High #漏洞发现这: E.....[详情]

SDCMS某功能限制不严导致可CSRF劫持账户 - 网站安关注热度:24

SDCMS邮件绑定csrf可劫持账户1、在SDCMS的邮件绑定处,未作任何防御,导致csrfpoc:htmlbodyform id=xfkxfk name=xfkxfk action=http://localhost/sdcms/user/email.asp?act=checkdb method=POS.....[详情]

ShopEx某处平衡权限及修复 - 网站安全 - 自学php关注热度:23

首先我们来看看问题出现的文件源代码:core/shop/controller/ctl.member.php文件......第1026行//删除收货地址 function delRec($addrId){ $oMem = $this-system-loadModel(#39;me.....[详情]

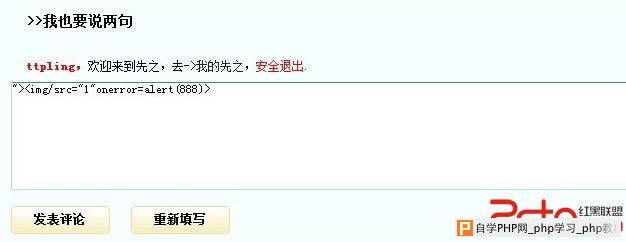

先之周刊及论坛存在持久性xss可获取cookie - 网站关注热度:17

先之周刊1.做了过滤,但是过滤不清啊。2.出来了。3.因为做了过滤,所以我也必须绕过一下(插入了平台的XSS代码)4.平台盗取到cookie了5.这个32期回复量不错。其他不知道,其他期数也..[详情]

糯米网任意用户密码重置 - 网站安全 - 自学php关注热度:20

糯米网找回密码设计不当,导致任意用户密码重置漏洞触屏板,点击找回密码,输入注册的手机号码:然后发送6位数字验证码到手机,这里还泄漏了用户的手机号码:然后我们随便输入..[详情]

安卓网商城支付逻辑漏洞 - 网站安全 - 自学php关注热度:13

http://buy.hiapk.com/ 商城地址 随便找个商品我们截获数据包 发现是post 那么你会看到我圈住的那个地方是商品数量他没有限制负数,我们试试看成功了、、、那么再找一个比他高一点价格好..[详情]

原来google也可以扫xss(优酷) - 网站安全 - 自学关注热度:16

用google批量找反射xss。。。。。。。。其实吧。。我本来想找json劫持的。。。。详细说明:用google搜一下。。。。。site:youku.com inurl:callback任意点开一个链接。。。。改下callback参数。。..[详情]

TP-Link TD-W8951ND多个缺陷及修复 - 网站安全 - 自学关注热度:28

-----------作者: xistence xistence[at]0x90[.]nl -------------------------影响产品:------------------------- TP-Link TD-W8951ND Firmware 4.0.0 Build 120607 Rel.30923已测试------------.....[详情]

PostgreSQL SQLinject 基础篇 - 网站安全 - 自学php关注热度:40

今天遇到一个pg的变态站,索性做下pg总结1.会话信息函数名称返回类型描述current_catalogname当前数据库名(在SQL标准里叫catalog)current_database()name当前数据库名urrent_schema[()]name当前模式名..[详情]

利用PostgreSQL的$q$逃逸语法提高数据库程序逃逸长关注热度:40

前言在我们的数据库应用里,为了避免SQL注入的攻击,应用通常需要对生成的SQL字串进行转义,也就是对组成字串的变量中的单引号进行转义,通常是写成双份,比如: select * from tabl..[详情]

Shopex ctl.passport.php文件SQL注入漏洞分析报告 - 网站关注热度:26

这个漏洞已经公布了,在公司做的漏洞分析,随便就分享下这个文档。漏洞作者blue,漏洞请看:http://www.2cto.com/Article/201309/241275.html 部分代码zend加密,分析之前需要解密。idezender 8.1 破解..[详情]

dede常见漏洞以及解决方法 - 网站安全 - 自学php关注热度:29

dede的漏洞公认的多,接手这个网站也接触了不少,现在就把几种接触到的或者了解到的漏洞记录下来,让大家可以提高警惕,防止网站被攻击。1.dede dialog目录下的配置文件漏洞 如果有..[详情]

糯米网某用户功能存在平行权限 - 网站安全 - 自关注热度:13

为网站安全爱好者及从业人员提供网站程序漏洞分析,安全防范等web安全技术文章..[详情]

利用squid轻松获取经http only保护的cookie内容 - 网站关注热度:75

Squid cache(简称为Squid)是一个流行的自由软件(GNU通用公共许可证)的代理服务器和Web缓存服务器。Squid有广泛的用途,从作为网页服务器的前置cache服务器缓存相关请求来提高Web服务器..[详情]

shopex注册用户任意定义预存款余额或积分 - 网站关注热度:20

shopex在注册用户时存在验证不严,导致注册时可以随意定义预存款余额或积分等字段的内容在文件\core\shop\controller\ctl.passport.phpif( !$info = $account-create($_POST,$message) ) { .....[详情]

php漏洞之跨网站请求伪造与防止伪造方法 - 网站关注热度:18

php中跨网站请求伪造的实现方法与最后我们些常用的防止伪造的具体操作方法。伪造跨站请求介绍伪造跨站请求比较难以防范,而且危害巨大,攻击者可以通过这种方式恶作剧,发spam信..[详情]

eYou邮箱系统v3.6命令执行 - 网站安全 - 自学php关注热度:28

有条件限制,需要登陆权限,新版本无效,还是命令执行。问题出在getUserDir这个函数里,$_COOKIE毫无过滤带入。先看eYou的代码://获取用户目录function getUserDir($uid, $domain) { $handle = pop....[详情]

Discuz! X3 最新两个存储xss - 网站安全 - 自学php关注热度:24

第一个:Discuz! X3 个人空间 -- 装扮空间处 开始 自定义 文字颜色处 构造语句exp/**/ressi/**/on:alert(document.cookie) IE 下触发 ,目前测试浏览器 IE 6、7修复方案:过滤,剩余那几个参数背景....[详情]

shopex最新版前台一处想不到的SQL注入 - 网站安全关注热度:16

shopex代码核心的地方都做了加密处理,找漏洞就需要一点想象空间了,比如这个SQL注入...存在于用户注册(想不到的位置吧?)/core/shop/controller/ctl.passport.php 267行if( !$info = $account-create($_P..[详情]

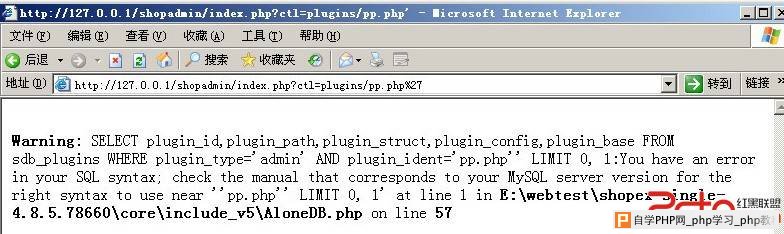

shopex注入并导致任意文件包含 - 网站安全 - 自学关注热度:22

shopex后台登陆地址:http://127.0.0.1/shopadmin/index.php?ctl=passportact=login分析代码:\core\include_v5\adminCore.phppublic function adminCore( )......$mod = $_GET[#39;ctl#39;] ? $_GET[.....[详情]

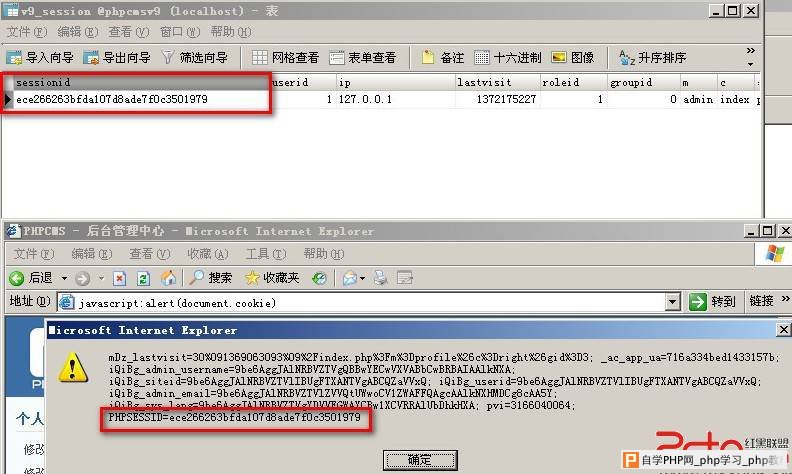

phpcms_v9 后台绕过 - 网站安全 - 自学php关注热度:59

场景:通过sql注入漏洞读取数据库信息但是不能破解密码的情况下可以绕过后台验证phpcms数据库中表v9_session保存着管理员登录的信息,而且字段sessionid保存着就是已经登录管理后台的..[详情]

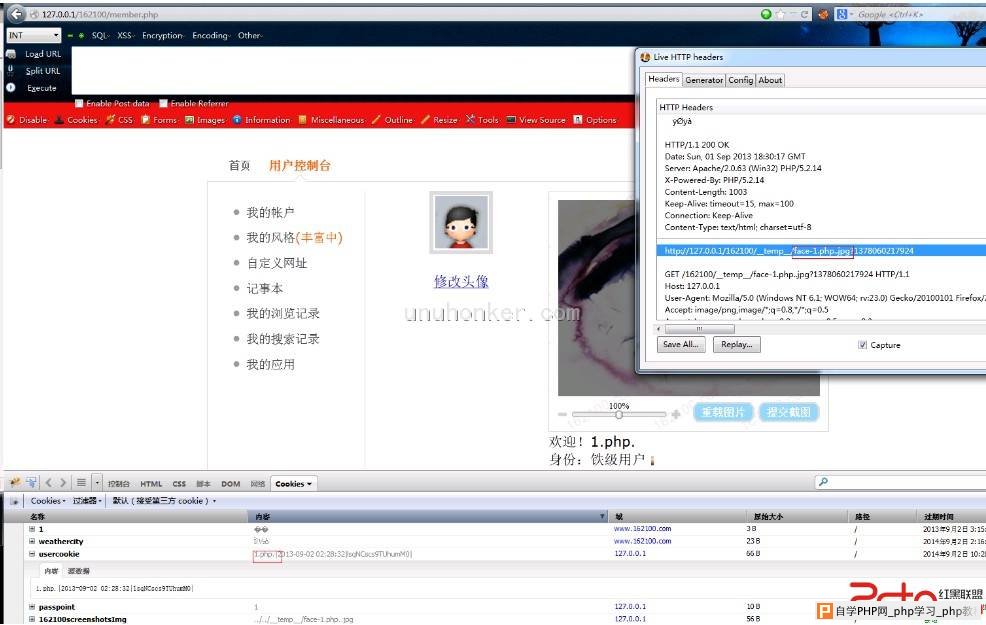

162100导航GETSHELL - 网站安全 - 自学php关注热度:35

./inc/require/z_other_face_up.php$web[#39;img_name_b#39;] = #39;face-#39;.urlencode($session[0]);//这个是从cookie中获取的,为cookie explode |之后的第一个字符//gmdate(YmdHis, time(.....[详情]

shopex Getshell(鸡肋,需要站点开启伪静态) - 网站安关注热度:23

ctl.product.phpclass ctl_product extends shopPage{ var $_call = #39;call#39;; var $type = #39;goods#39;; var $seoTag = array(#39;shopname#39;,#39;brand#39;.....[详情]

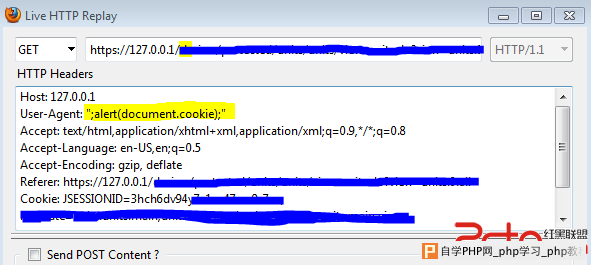

一个简单XSS攻击示例及处理 - 网站安全 - 自学p关注热度:36

最近项目被第三方工具扫描出来有一个Http head xss cross scripting漏洞,为了修复这个,顺便研究了一下跨站脚本攻击的原理, 跨站脚本攻击基本上就是sql注入的html版, 核心内容就是把一段..[详情]

Wordpress插件IndiaNIC Testimonial多个缺陷 - 网站安全关注热度:23

Details========================程序: Testimonial版本: 2.2类型: Wordpress plugin作者: IndiaNIC缺陷类别:- XSS (CWE-79)- CSRF (CWE-352)- SQL Injection (CWE-89)概述========================.....[详情]

SQL注入中基础的几个问题及解决方法 - 网站安全关注热度:14

以 php 为例引发 SQL 注入失败最主要的原因是什么主要就是 WAF 和手工保护代码,WAF 用于拦截恶意代码,但是 WAF 很好绕过,规则是死的,人是活的。WAF 部署在服务器端,根据预先定义的..[详情]

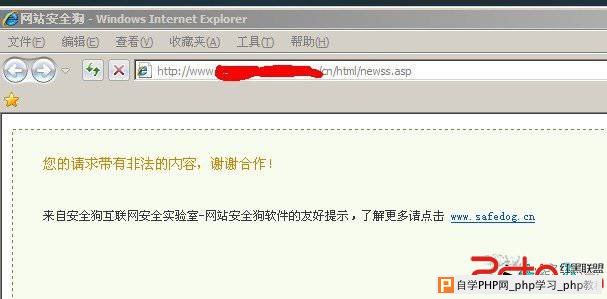

一次意外突破安全狗拿Shell - 网站安全 - 自学ph关注热度:19

晚上闲来无事准备提权前几天拿的shell。无奈shell没有了进后台上传shell发先有狗。aspx不支持。看了一个文章说安全狗截断解析无奈还是被拦截。不说直接上图截断解析是;x.asp;x.jpg被拦截..[详情]

心动游戏设计不当泄露用户手机号码 - 网站安全关注热度:23

本来想重置任意用户密码的...万恶的验证码啊...就拿自己刚注册的账号做测试...登陆时候直接点忘记密码,来到密码找回页面...http://www.xd.com/security/forget_pass填入用户名,下一步,需要输..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com