tom在线小问题到zabbix沦陷 - 网站安全 - 自学php关注热度:26

zabbix可以添加监控项跑命令的、接下来的事情你懂得;发这个洞主要的目的是为了提醒大家zabbix还是得注意下首先一个struts漏洞、http://fm.tom.com/login-share/tomlogin/login.actionstruts漏洞就不多..[详情]

盛大某站SQL注入拿webshell root权限 - 网站安全 - 自关注热度:29

N多问题:1.存在SQL注入点2.存在跨站点3.存在phpmyadmin可以访问4.无错误相应机制,爆路径5.最后拿到root权限的webshell6.居然与盛大主站同一网段7.还有太多问题......1.注入点:http://market.sd..[详情]

搜狐微博私信处存储型XSS一枚 - 网站安全 - 自学关注热度:30

搜狐微博私信处存在存储型XSS,可直接对指定用户留言发送XSS跨站语句。。。看图吧。。。修复方案:过滤吧。。..[详情]

新浪一处搞笑的CSRF,可以窃取用户邮件 - 网站安关注热度:18

这几天,把SINA/SOHU/163通通CSRF了一遍。。国内普通不重视CSRF啊。为什么说这个搞笑呢? 因为形式上,这个链接是做了CSRF防范的,可事实上。。。可以修改用户邮箱设置,而且可以使用G..[详情]

IBM Rational AppScan:利用cookie篡改来攻击Web应用程序关注热度:9

cookie 篡改风险的特征cookie 篡改 (cookie poisoning) 是一项主要以获取模拟和隐私权泄密著称的技术,通过维护客户(或终端用户)身份的会话信息操纵来实现的。通过打造这些 cookie ,一个..[详情]

PHP CodeBase: 过滤XSS攻击的PHP函数 - 网站安全 - 自关注热度:19

那么PHP站点如何防御XSS攻击呢?下面的函数可以用来过滤用户的输入,保证输入是XSS安全的。具体如何过滤,可以参看函数内部,也有注释。?phpfunction RemoveXSS($val) { // remove all non-printa..[详情]

利用XSS注入漏洞能对网站做什么 - 网站安全 - 自关注热度:16

或许大家经常看一些高手测试XSS漏洞都是alert一个窗口来。便以为XSS即是如此,当自己alert出窗口来,便说自己发现了漏洞。其实远没这么简单。你发现的只是程序员的一个小bug而已,远..[详情]

浅谈开启magic_quote_gpc后的sql注入攻与防 - 网站安关注热度:28

通过启用php.ini配置文件中的相关选项,就可以将大部分想利用SQL注入漏洞的骇客拒绝于门外。 开启magic_quote_gpc=on之后,能实现addslshes()和stripslashes()这两个函数的功能。在PHP4.0及以上的..[详情]

网站安全检查列表 - 网站安全 - 自学php关注热度:23

不管是做什么网站,安全是首先要考虑的,而且应该是非常重视网站的安全。以前我自己鼓捣东西的时候,老是想着能把这个项目做出来就行了。可是现在想想是一个非常大的错误,对..[详情]

了解Ajax漏洞 - 网站安全 - 自学php关注热度:16

常用缩略词Ajax:异步 JavaScript + XMLCSS:层叠样式表DOM:文档对象模型HTML:超文本标记语言JSON:JavaScript 对象表示法SQL:结构化查询语言UI:用户界面XML:可扩展标记语言XSS:跨站点脚本..[详情]

短信平台相关常见问题整理 - 网站安全 - 自学p关注热度:19

在近期的渗透测试项目中,在短信平台相关功能都出现了一些问题,现对渗透过程中发现,及wooyun上出现的相关短信平台的几类问题做个整理。一、短信发送无频率限制通过wooyun上搜索..[详情]

KUKE库客音乐图书馆过滤不严上传漏洞权限设置不关注热度:23

上传头像处使用客户端验证,改包任意文件上传上传头像使用客户端验证上传gif,利用burp suite改包即可得到webshell。并且为root权限。接着祭出神器,上传成功,查看头像地址。Over修复方..[详情]

财富中国一个严重的注入漏洞及修复 - 网站安全关注热度:15

1.是这个站点:机械设备批发网http://jx.3158.com/2.存在注入的是下面这个链接,参数为maintype:http://jx.3158.com/show/product/plist.shtml?maintype=%E6%9C%BA%E6%A2%B0%E8%AE%BE%E5%A4%87page=1subtype=.....[详情]

53KF企业在线平台两枚XSS漏洞 - 网站安全 - 自学关注热度:18

反射型XSS、存储型XSS各一枚。首页搜索框内提交XSS请求出现问题,如图所示后台没有对个人提交账户信息进行过滤,保存后出现问题,如图所示此漏洞可盲打后台,如果提交订单基本谁..[详情]

金山毒霸存储型XSS一枚 - 网站安全 - 自学php关注热度:21

金山毒霸存储型XSS一枚。金山毒霸---金山网络联盟留言板处存在存储型XSS,没有对等符号做过滤。。只是过滤了双引号可以直接执行跨站语句详细的,看图吧。。。漏洞地址:http://uni..[详情]

美特斯邦威商城代码执行致沦陷+某子站nginx解析关注热度:41

美特斯邦威两个商城PHP代码执行导致直接沦陷;某子站nginx解析漏洞两个商城ThinkPHP框架URI任意代码执行漏洞http://ampm.banggo.com/Goods/allcomment_616513.shtml/abc-abc-abc-$%7B@print(phpinfo())%7D/http:/.....[详情]

曲折的ASP后台拿shell - 网站安全 - 自学php关注热度:21

群里丢了一个后台,说拿不下shell,反正闲着没事,于是有个了下面的曲折经历http://www.2cto.com /admin7/admin_login.asp后台弱口令,你懂的1.进入后台发现有eweb,还有数据库备份,果断上传图..[详情]

友情检测北京某大学网站 - 网站安全 - 自学php关注热度:45

0x00信息收集无意中发现了个注入链接,到底怎么发现的我也不知道,反正不是扫的。http://www.2cto.com /xxxxxx?id=12谷歌找到后台site:f4ck.edu.cninurl:adminhttp://www.2cto.com /xxx/xxx.php0x01账号密码获..[详情]

渗透测试一php+mysql奇葩论坛 - 网站安全 - 自学p关注热度:18

今天在渗透一个站。我简单说下。Php+mysql。存在注入点。直接havij注入。看到个hl_admin的表。然后注入得到账号和密码密码一看32位的。赶紧去解啊。。解不出来。我擦。然后因为是mysq..[详情]

通过phpmyadmin入侵asp网站 - 网站安全 - 自学php关注热度:16

Phpmyadmin搞定asp网站。自己的高中母校,以前就用啊D扫出过用户名密码后台。没有亮点,只能说一定要多方面考虑问题。说下过程吧用啊D,找到注入点,啊D和Havij来搞到用户名和密码。..[详情]

一次蛋疼的无技术渗透测试某大学网站 - 网站安关注热度:34

我的习惯是先找后台,毕竟后台地址弱爆的很多都是开源的CMS,BBS等,要么就是比较弱site:pku.edu.cninurl:admin果然一大堆其中有这么一个系统,弱口令就进去了但是无果如下图:还有个有..[详情]

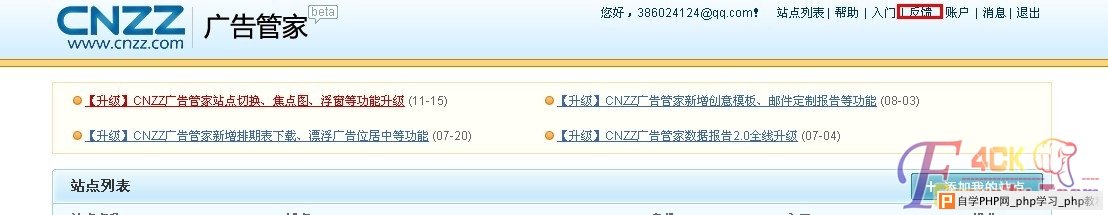

cnzz.com几处储存型XSS(盲打成功) - 网站安全 -关注热度:20

我会是标题党?呵。XSS真心很火啊,现在也不喜欢提交乌云了(有内幕!!!)好了不说了,看XSS地址吧http://adm.cnzz.comCNZZ的广告管家进去一看尼玛和百度的广告管家怎么那么像呢 不管..[详情]

vBulletin 3.x / 4.x AjaxReg SQL注射及修复 - 网站安全关注热度:16

#!/usr/bin/php?# vBulletin 3.x/4.x AjaxReg remote Blind SQL Injection Exploit# https://lh3.googleusercontent.com/-4HcW64E57CI/ULWN9mDnK8I/AAAAAAAAABo/cc0UA9eV_ak/s640/11-26-2012%25206-02.....[详情]

php上传绕过及缺陷经验解说 - 网站安全 - 自学p关注热度:40

1) GIF89A伪造文件头上传.缺陷:文件只验证上传Type是否为image/gif等这样的类型,GIF89A是用CA32m等这些反汇编16进制工作在文件头获取的!2)SQL查询绕过(鸡助)如: $token = explode(.,$upload_filename);.....[详情]

最土团购网盲注n枚 - 网站安全 - 自学php关注热度:19

最土团购系统是国内最专业、功能最强大的GroupOn模式的免费开源团购系统平台,专业技术团队、完美用户体验与极佳的性能,立足为用户提供最值得信赖的免费开源网上团购系统。 从技..[详情]

TaoCms SQL注入及修复 - 网站安全 - 自学php关注热度:78

版本:taoCMS2.5Beta5在中include/common.php中:30 if(!function_exists(#39;get_magic_quotes_gpc#39;) || get_magic_quotes_gpc()) 31 { 32 $_GET = Base::magic2word( $_GET ); 33 $.....[详情]

3158财富中国xss打商家cooki - 网站安全 - 自学php关注热度:17

3158.com查看看商家的招商项目,可以留言,后台没过滤,哈哈xss产生了还有顺带就是注册后填写公司信息,里面基本没有过滤xss,这个估计影响不大,暂时只能xss自己我表示我没有动任何..[详情]

渗透美女黑阔站纪实 - 网站安全 - 自学php关注热度:17

前言:圈内一女黑阔的站。应该都听过,就不多介绍。激情开始:过程:先看了一下目标站。帝国cms。没0day。果断用御剑大哥的好东东!!!发现是星外的。这里拿旁站的过程很简单,就..[详情]

WAF绕过tips---%u encoding - 网站安全 - 自学php关注热度:32

常用的URL编码有UTF(%xx%xx)和十六进制编码(%xx),大部分IDS和WAF都可以识别并解码,然后再做正则匹配。但是IISweb服务器除了支持这两种编码之外,还支持另外一种非标准的编码,也..[详情]

WAF绕过tips----mysql - 网站安全 - 自学php关注热度:24

1、转换大小写1234567mysqlSeLECt1,2;+---+---+|1|2|+---+---+|1|2|+---+---+1rowinset(0.02sec)2、内联注释1234567mysql/*!select*//**/1,2;+---+---+|1|2|+---+---+|1|2|+---+---+1rowinset(0.00sec)3、换行.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com