海信SQL注入+弱口令 - 网站安全 - 自学php关注热度:37

家里装修买电视,买不起夏普和索尼,看看国内的海信,看着看着,就给看出漏洞来了,mysql的root,后台还有空口令,貌似通过这个站点还能发微博,网站做的倒是挺好看,但是安全就..[详情]

常用的一些注入命令 - 网站安全 - 自学php关注热度:31

我记性不好,所以把常用的注入代码记录下来,有点乱,但对我来说,还算很有用,希望大家也会喜欢!//看看是什么权限的and 1=(Select IS_MEMBER(#39;db_owner#39;))And char(124)%2BCast(IS_MEMBER(#39;..[详情]

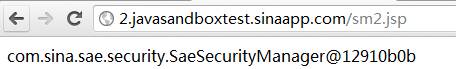

SAE云服务安全沙箱绕过5(强制修改class私有权限关注热度:29

摘要作者在文章《SAE云服务安全沙箱绕过4(绕过文件权限防御)》 提到过一个重要的类,是用来SAE做安全认证的,它叫做com.sina.sae.security.SaeSecurityManager,这个类提供几个验证方法,本次..[详情]

记一次不同寻常的网站渗透测试过程,上传基于关注热度:49

发现注入点:http://www.xxx.com/xx.php?id=xxxx直接sqlmap脱库,发现有admin表,内容是显示的是账号admin密码admin,这时心里高兴了下,没加密。可是,曲折的在后面呢 !管理后台很容易找到,直..[详情]

十种web攻击途径(attack vector)全解析 - 网站安全关注热度:22

1. AJAX中之跨站脚本攻击例子, Yamanner蠕虫利用了Yahoo Mail的AJAX的跨站脚本漏洞,Samy蠕虫利用了MySpace.com的跨站脚本漏洞。2. XML 中毒(poisoning)攻击者可以通过复制节点进行DOS攻击,或者生..[详情]

TOM某分站上传绕过命令执行 可以拿到SHLL - 网站安关注热度:39

http://post.tom.com/gallery.php?action=step2这个应用的组件上传图没有过滤 之间上传别的格式http://image.post.tom.com/ArticleImage/669c/6e31b0f6/xkdbaattomdotcom/c4ca.txthttp://image.post.tom.com/Ar.....[详情]

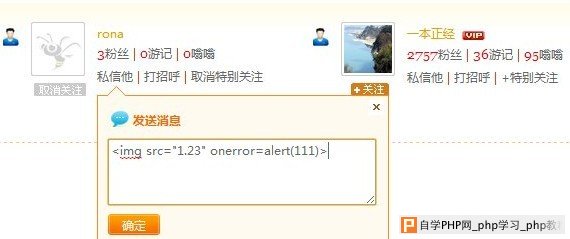

蚂蜂窝存在js标签过滤不严致xss攻击 - 网站安全关注热度:21

此处漏洞存在于发私信内容中。危害非常大。因为任意一个用户可以给任意用户发私信。这个漏洞,危害非常严重。应该是只过滤了,script等部分标签。img 、iframe等未过滤。只需发送一..[详情]

多玩YY URL拦截可致XSS攻击 - 网站安全 - 自学php关注热度:63

构造新代码/aascriptalert(#39;xss#39;)/script/a然后16进制加密得到http://www.maopian.com/%3c/%61%3e%3c%61%3e%3c%73%63%72%69%70%74%3e%61%6c%65%72%74%28%27%78%73%73%27%29%3c/%73%63%72%69%7.....[详情]

Discuz 某插件SQL注入漏洞及修复 - 网站安全 - 自学关注热度:32

可注入点www.2cto.com /plugin.php可注入参数imes,ljtype,m,orderby,page,telid贴一个ljtype的随便找一个POST测试一下修复方案:=-=~好多站都关了这个插件。。。..[详情]

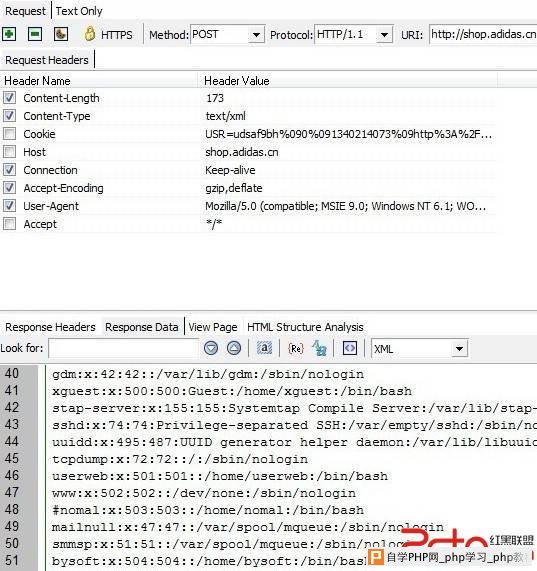

阿迪达斯中国官方旗舰店本地文件包含漏洞 - 网关注热度:62

漏洞是由于Zend framework的XML注入造成的。详细说明:漏洞的相关连接:http://www.80sec.com/xml-entity-injection.htmlhttp://sebug.net/vuldb/ssvid-60242zend的官方公告:http://framework.zend.com/security.....[详情]

威锋网本地文件包含及修复 - 网站安全 - 自学p关注热度:30

目测多站在一台服务器上,可以继续利用....phpwind:x:502:0::/www/bbs.weiphone.com/:/bin/bashweand:x:503:503::/www/bbs.weand.com:/sbin/nologineditor:x:504:500::/www:/bin/bashuseract:x:505:505::/www/ac.....[详情]

东软高校数字校园平台校园信息门户上传漏洞及关注热度:27

东软的高校数字校园平台有上传漏洞,可以遍历目录,也可用来拿shell东软的高校数字校园平台有上传漏洞,可以通过构造本地表单的方式绕过上传文件类型检测。最终能上传jsp木马,可..[详情]

麦考林漏洞:XSS+验证逻辑漏洞组合+后台弱口令关注热度:29

XSS+验证逻辑漏洞的一个例子。.只找到一个反射型的XSS .没有过滤的参数是CatalogNamehttp://www.m18.com/Style/CatalogSubscribe.aspx?CatalogName=scriptalert(/xss/)/scriptCommentUrl=http://www.....[详情]

Jaow CMS v2.3 CSRF缺陷及修复 - 网站安全 - 自学php关注热度:20

标题: Jaow CMS v2.3 CSRF Vulnerability作者: DaOne [LCA]下载地址: http://www.jaow.net或者: http://scripts.toocharger.com/fiches/scripts/jaow/5370.htm[#] [ CSRF增加账号]htmlbody onloa.....[详情]

对某高校网站的一次友好检测 - 网站安全 - 自学关注热度:27

表妹今年考上了某知名高校,出入好奇昨天对该高校网站进行了一次友情检测。。检测结果一个字烂。。。两个字很烂。。文章没什么技术含量。。请大牛直接飘过。打开其主业后随便..[详情]

李白白之CSRF - 网站安全 - 自学php关注热度:21

CSRF(Cross-siterequestforgery),中文名称:跨站请求伪造,也被称为:oneclickattack/sessionriding,缩写为:CSRF/XSRF。CSRF可以做什么?你这可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的..[详情]

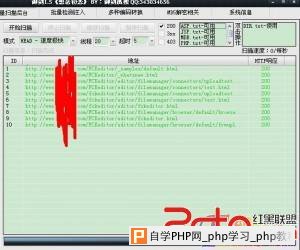

FCK编辑器实例 - 网站安全 - 自学php关注热度:43

目标:http://thienlinh.vn/(越南某红酒网站)方法:FCK编辑器作者:Simple于小歪E-mail:782790134@qq.com今天送大家个越南站,去随便挂首页,去日吧。那天在群里看到的手贱的看了下。用御剑..[详情]

JJDD.COM绕过权限验证任意留言评论 - 网站安全 -关注热度:20

http://jjdd.com/ 针对有热度的人要回复留言评论等都需要红豆,而红豆要购买。现在可以直接利用这个接口绕过前台的权限验证http://www.jjdd.com/comment/add_comment?uid={uid}ouid={ouid}relate_uid=reply_..[详情]

搜狐分站SQL注入漏洞+phpinfo信息 - 网站安全 - 自学关注热度:22

1. 后台SQL注入某分站http://stock.business.sohu.com/publish/login.php使用用户名:admin#39; or 1=1 -- 密码任意可以进入后台进行投稿操作。2. http://product.news.sohu.com/news/s7/show.php?name=5.....[详情]

Access暴字段的一个技巧 - 网站安全 - 自学php关注热度:23

说明:不知道有没有人发过,反正这里今天测试 突然发现了。利用条件:access数据库 , 存在注入 , 有错误回显。大家看看这段sql吧:select * from next where id=1 ORDER BY sum(1) 运行后会出现..[详情]

基于flash的反射型xss的利用方法 - 网站安全 - 自关注热度:28

昨天在测试WEBQQ的时候,利用了这个,回头又在本地测试了一下。----------------------------------------------------在本地localhost建一个页面,进行了以下测试。通过iframe调用传统的反射型XSS,因..[详情]

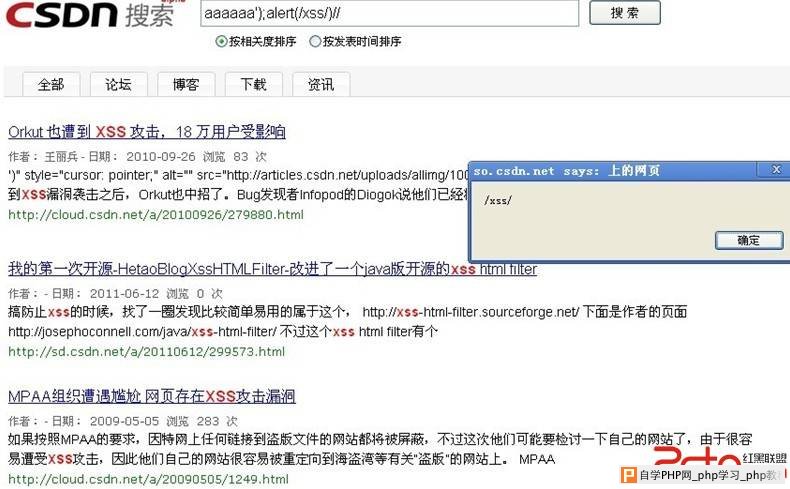

csdn论坛存在xss漏洞与利用技巧 - 网站安全 - 自学关注热度:29

csdn某处存在反射型xss..刚才发了一个,这个是另外一种情况的,我把两个都写在这,那个没写详细,所以管理看到的话把刚那个删了吧。漏洞页面时csdn的搜索http://so.csdn.net/search? 存在两..[详情]

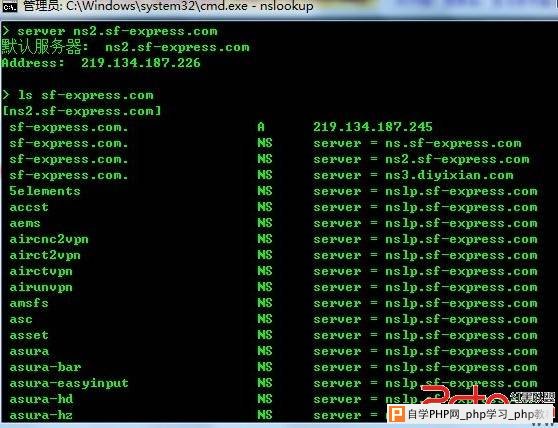

顺丰速运某分站PHP代码执行漏洞及修复 - 网站安关注热度:34

其实是漏洞合集啊,包括PHP代码执行,信息泄漏等,导致拿到WebShell。1. DNS域传送漏洞2. PHP代码执行漏洞把整理出来的IP扔到NMAP里,找到了一些有风险的系统。地址:http://219.134.187.130:..[详情]

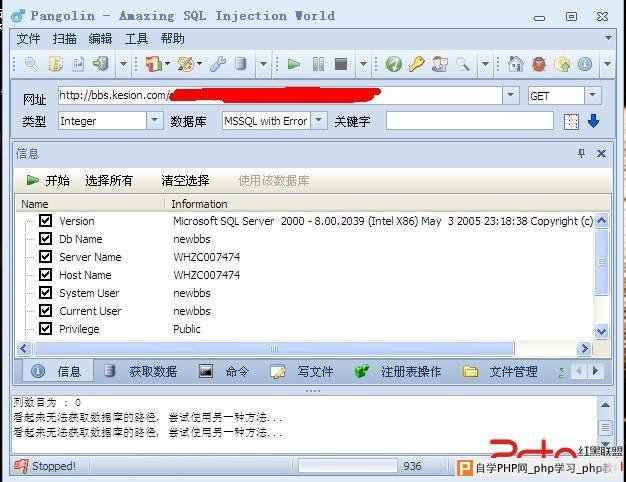

KesionEshop注入及修复 - 网站安全 - 自学php关注热度:27

下面官网测试/shop/shoppingcart.asp?id=1防注入蛋疼的很 直接用%09绕过select 需要用sel+ect绕www.2cto.com修复:过滤参数,加强验证..[详情]

苏宁易购某分站SQL UNION注谢 - 网站安全 - 自学p关注热度:19

注入地址:http://life.suning.com/epp-ppp/pm/notice/notice!viewBlockNotice.action?curId=4locMsg=2*/3,schemaname,null,null,null,null,null%20from%20syscat.schemata%20fetch%20first%201%20rows%20only-.....[详情]

sohu和sina邮箱预览word附件造成的xss漏洞 - 网站安关注热度:42

预览word附件造成的xss在word文档中添加一个超链接,执行javascript:alert(document.cookie);void(0)搜狐的新浪的..[详情]

Discuz X2路径泄露 - 网站安全 - 自学php关注热度:29

缺少exit(lsquo;Access Deniedrsquo;);直接浏览该程序直接报错BTW 一共发现了7个XSS 包含储存式跟反射式.等之后整完整點再发出来檔案路徑:/source/include/misc/misc_ranklist_index.php修复方案:加上exit..[详情]

WEBSHELL箱子系统V1.0收信箱子代码漏洞 - 网站安全关注热度:54

/admin/check.asp检测后台登陆的地方!--#Include File=../conn.asp--!--#Include File=../inc/checkstr.asp--%If Trim(Request.Cookies(YB_Cookies)) = Thenresponse.Redirect login.asp.....[详情]

phpcms后台普通用户读文件0day及修复 - 网站安全关注热度:23

后台采集里设置采集模块中title 或者其他的内容都可以 设置为?php[内容]?然后用下面的代码就可以读取到php的源了。index.php?clientid=nameurl=./caches/caches_scan/caches_data/scan_bad_file.cache.php.....[详情]

记一次突破安全狗提权 - 网站安全 - 自学php关注热度:39

。。果断丢御剑。FCK编辑器拿shell还是比较简单的,直接二次上传。。拿到shell之后看了一下,权限还是很大的,于是乎准备提权。先看下组件。wscript.shell被删了。看下脚本探测。一看支..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com