利用php来嗅探劫持服务器数据 - 网站安全 - 自学关注热度:28

前几天刺在我们的maillist发了 一个老外写的文章,大意是可以用php来实现数据的劫持和转发。我瞄了一下,确实可行,于是今天抽出了以前用来扯淡的时间,写了段代码验证了一下想法..[详情]

phpyun人才系统注入+后台getshell - 网站安全 - 自学关注热度:64

/model/class/action.class.php 603行function fun_ip_get() { if (getenv(HTTP_CLIENT_IP) strcasecmp(getenv(HTTP_CLIENT_IP), unknown)) { $ip = getenv.....[详情]

nginx+cgi解析php容易出现的漏洞 - 网站安全 - 自学关注热度:15

标题有点大,当我们仔细分析后,实际上一般都是配置问题。如果有人想攻击服务器时,都会扫描机器哪里有漏洞可以上传恶意脚本文件,上传脚本是第一步,当恶意的php脚本被上传到..[详情]

PHPCMS V9后台上传任意文件 - 网站安全 - 自学php关注热度:26

点击模块 企业模版管理 添加企业模版。然后添加一个ZIP的压缩包。ZIP压缩包里面放个PHP木马,后面大家都懂了。解压路径在解压不成功 木马路径会在缓存文件中www.2cto.com /caches/caches_..[详情]

ecshop 0day 一枚 - 网站安全 - 自学php关注热度:27

ECShop是上海商派网络科技有限公司(ShopEx)旗下B2C独立网店系统,适合企业及个人快速构建个性化网上商店。系统是基于PHP语言及MYSQL数据库构架开发的跨平台开源程序。支持多种类型商..[详情]

PPTV某站任意文件上传 - 网站安全 - 自学php关注热度:16

PPTV某站任意文件上传.可以直接拿到webshell听说pptv有公仔拿.我就带队来了.一人一个哦.要不然组织内部会很混乱的.首先找到如下地址http://gm.pptv.com/k2x/page/login/login.php点击找回密码按钮随..[详情]

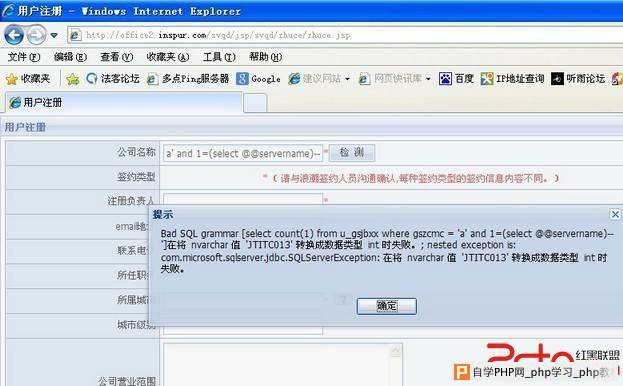

浪潮集团渠道管理系统注射 - 网站安全 - 自学p关注热度:34

注册页面存在注射:http://office2.inspur.com/svqd/jsp/svqd/zhuce/zhuce.jsp如图:登录地址:http://office2.inspur.com/svqd/注册账户登陆后:同样存在注射,测试为sa权限。跨库查询可以得到数据库所有数..[详情]

点我吧某站点存在支付漏洞及详细修复方案 - 网关注热度:21

1.不用说了,是主站啊,看这里http://www.dianwoba.com2.去餐厅看看呢,选必胜客吧,哥们到现在都没去过呢!土比啊http://www.dianwoba.com/dianwoba/grid/liansuo.jsp?lid=223.点两份披萨,送我基友@neal一..[详情]

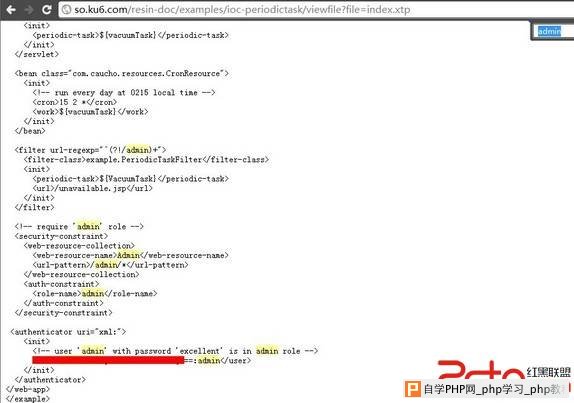

酷六任意文件读取 - 网站安全 - 自学php关注热度:24

1.http://so.ku6.com2.配置http://so.ku6.com/resin-doc/examples/ioc-periodictask/viewfile?file=WEB-INF/web.xml3.源码http://so.ku6.com/resin-doc/examples/ioc-periodictask/viewfile?file=index.xtp修复方.....[详情]

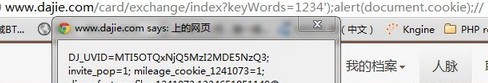

大街网反弹and存储型XSS漏洞及测试Payload - 网站安关注热度:19

前几个月去大街网上找实习,目前算是企业校招最权威的一个网站了,简单测试了下,储存型和反弹型XSS应有尽有。http://www.dajie.com/http://www.dajie.com/card/exchange/index?keyWords=1234prime;);alert..[详情]

DB_OWNER权限得到webshell的两点改进 - 网站安全 - 自关注热度:29

DB_OWNER权限得到webshell的改进办法减少备份文件大小,得到可执行的webshell成功率提高不少一利用差异备份加一个参数WITH DIFFERENTIALdeclare @a sysname,@s nvarchar(4000) select @a=db_name(),@s=0x7.....[详情]

盲注-延时注入 - 网站安全 - 自学php关注热度:33

注入的基础知识就不说的了,只是在这里做个简单的笔记,以便之后拿起了就用。01 POST /card.aspx HTTP/1.102 Content-Length: 9603 Content-Type: application/x-www-form-urlencoded04 X-Requested-Wit.....[详情]

OAuth认证机制中普遍的安全问题 - 网站安全 - 自学关注热度:19

如果网站使用了OAuth 登录机制,那么有一个简单的方法能让攻击者登录进其他用户的账户,保护机制不会有任何作用,而且人们不会考虑到OAuth机制也可以用与身份验证。OAuth2是一个身..[详情]

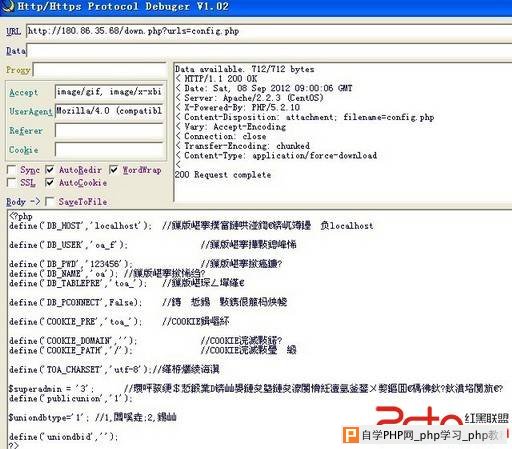

天生创想OA系统任意文件下载 - 网站安全 - 自学关注热度:21

官方网站http://www.515158.com/演示网站http://180.86.35.68/index.php详细说明:down.php代码如下,利用方式down.php?urls=config.php,此例为下载数据库配置文件?php$filename=$_GET[#39;urls#39;];header(.....[详情]

当盲打输入框遇到XSS,当XSS遇到会话过期,当会关注热度:23

当盲打输入框遇到XSS,当XSS遇到会话过期,当会话过期遇到错误的COOKIES写法。进入后台,重置任意用户密码,多少网站的图片会全部挂掉?多少网站会收到牵连?又开学了,思绪万千,..[详情]

SHOPEX > 4 存在SQL注入漏洞及修复方案 - 网站安全关注热度:18

未对客户端可控参数进行安全校验,导致存在SQL注入漏洞;详细说明:http://www.shopex.com/member-sendMsg.html在处理用户发送信息的时候,msg_to值未进行过滤,导致SQL注入漏洞的产生;具体利用..[详情]

优酷子站无验证码致可暴力破解账户 - 网站安全关注热度:39

洞都出来好久了,破解账户,如果破解收费账户的话就可以看付费电影了,作者授权,我来整理提交一下。漏洞过程原址:http://www.lijiejie.com/post/brute-crack-youku-accounts.htmlhttp://www.lijiejie..[详情]

ShopEx收货地址可任意查看修改删除 - 网站安全关注热度:24

普通会员登录网站后,通过恶意构造的URL可以实现对整个网站的收货地址查看、修改、和删除。造成用户敏感隐私泄漏和网站不必要的损失。详细说明:core/shop/controller/ctl.member.php文件..[详情]

获得数据库hash值的方法 - 网站安全 - 自学php关注热度:42

mssql hash 获取方法如下:select password from master.dbo.sysxlogins where name=rsquo;sarsquo;mysql hash 获取方法如下:SELECT password,USER() FROM mysql.user;SELECT plain FROM oldmys.....[详情]

某开源php软件的一个安全漏洞所想 - 网站安全关注热度:29

看public_get_suggest_keyword 这个函数:/phpcms/modules/search/index.php中[php]public function public_get_suggest_keyword() { $url = $_GET[#39;url#39;].#39;q=#39;.$_GET[#39;q#39;]; $.....[详情]

19楼存储型跨站 - 网站安全 - 自学php关注热度:29

19楼某处过滤不严格,导致触发存储型跨站详细说明:19楼博客分类处为对提交数据进行过滤,导致跨站。博客分类--创建新分类(最多可输入14个字符)修改提交包POST /user/blog/manage/add..[详情]

畅途网任意用户密码修改及修复 - 网站安全 - 自关注热度:24

本来这个危害相对小一点,可以篡改USERID,但是并不知道USERid对应的账号;但是畅涂网友个逻辑,改完密码帮你自动登录复现步骤:1、注册一个账号,找回密码2、选择邮箱找回方式,会..[详情]

在日志中隐藏自己后门-利404错误产生迷惑、不可关注热度:31

以前发现的一个技巧性的东西,由于一般的webserver都会记录日志,而且在目前的后期后门以及漏洞追踪中主要的证据都是日志,如果有可能让日志变得不可信,我们就有可能成功了。访..[详情]

nginx防止sql注入 - 网站安全 - 自学php关注热度:20

防止sql注入最好的办法是对于提交后台的所有数据都进行过滤转义。对于简单的情况,比如包含单引号#39; , 分号;, , , 等字符可通过rewrite直接重订向到404页面来避免。用rewrite有个前提需..[详情]

一次动易后台的突破 - 网站安全 - 自学php关注热度:21

在群里看到他们拿这个站,好像是晚上,晚上我早就睡了,虽然被人拿下了,但是我还是忍不住看了下。看后台进去先看了看、有模版。新建文件试试,但是根本不行,虽然模版是asp文..[详情]

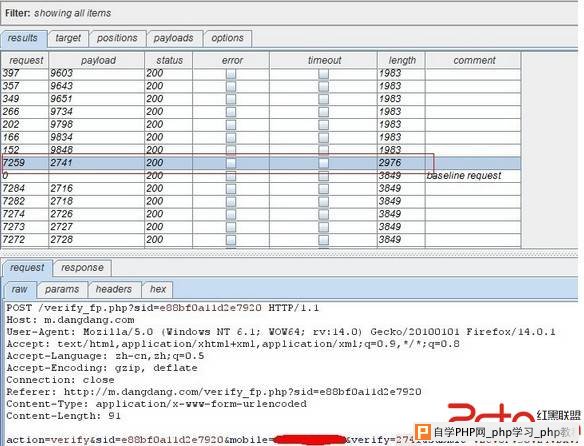

当当网任意用户密码修改漏洞 - 网站安全 - 自学关注热度:25

http://m.dangdang.com/forget_psd.php?sid=e14aa9b65e0f4d05输入要更新帐号的手机号码,然后提交。下一步,对验证码进行暴破,由于验证码只4位。。网速乐观的情况下,数分钟就能破解出来。也不多..[详情]

人人网多个另类XSS漏洞 - 网站安全 - 自学php关注热度:22

1.http://browse.renren.com/s/all?limit=10p=%5B%7B%22t%22%3A%22high%22%2C%22name%22%3A%22x%22%2C%22year%22%3A2012%7D%2C%7Ba%3Aalert%28document.cookie%29%7D%5Ds=0ref=sg_findfriend_highschool_sear.....[详情]

PHPCMS V9 WAP模块注入漏洞 - 网站安全 - 自学php关注热度:16

用到urldecode的变量,入库之前没有进行有效过滤,导致注入产生。文件位置:/phpcms/modules/wap/index.php漏洞函数:comment_list()未过滤参数:$_GET[#39;commentid#39;]触发条件:开启WAP模块触发漏洞..[详情]

PHPCMS V9任意短消息阅读BUG - 网站安全 - 自学php关注热度:21

短消息模块可以未经许可阅读任何人的短消息阅读短消息函数根本不判断权限。只需要知道消息ID即可。。可以直接写个循环函数,把PHPCMS全部短消息抓下来哦,亲。。。登录一下,直接..[详情]

PHPCMS V9专题模块注入漏洞 - 网站安全 - 自学php关注热度:19

分类ID没有进行有效过滤,导致注入发生。详细说明:受影响版本:PHPCMS V9 - GBK漏洞文件:/phpcms/modules/special/index.php漏洞函数: type()未过滤参数:$_GET[#39;typeid#39;]如图。,第56行对typei..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com