仙游旅行社网站管理系统 v1.5 注入漏洞 - 网站安关注热度:16

作者:Samy 出处:http://hi.baidu.com/0x7362/blog CODEPAGE=936%!--#include file=conn.asp--!--#include file=sub_top_foot.asp--%dim iddidd=trim(request(id)) lsquo;rsquo;lsquo.....[详情]

网趣网站管理系统 V2.1 正式版 0day - 网站安全 -关注热度:26

转载请注明: 作者:Samy 出处:http://hi.baidu.com/0x7362/blogbug 1.asp :% Response.Cookies(Ku_USER)(User_Name)= userid=request.querystring(userid)%% set rsmsg=server.createobjec.....[详情]

记一次渗透 - 网站安全 - 自学php关注热度:34

目标站是万户的ezeip2.0 aspx版本,结构复杂,还有别的程序参杂在一起。开始的时候我用的pker扫的目录,同时用菜刀爬了整站,发现fck和ewe编辑器,测试了一下俩编辑器的漏洞,失败。..[详情]

渗透一站全过程 - 网站安全 - 自学php关注热度:27

渗透一站全过程...................................................................1一.Web站点的渗透............1二.曲折的上传webshell...................................2三.戏剧性的提权..................[详情]

分享几个最近搞的XSS向量 - 网站安全 - 自学php关注热度:15

img src=`body/onload=alert(1) /IE在识别tag的时候必须有tag结束界定符,由于src只有属性界定符的原因,img不被认为是一个tag,所以body/onload=alert(1) /被解析了.!-- `img/src=xx:xx onerror=aler.....[详情]

新浪微博任意代码执行漏洞+突破限制拿shell+可能关注热度:32

新浪微博存在一处任意代码执行漏洞,但服务器有些disable_function限制,可惜太粗糙,导致绕过,反弹服务器shell,并可进一步渗透攻击。详细说明:Thinkphp的补丁被wooyun平台分析后,自己..[详情]

emlog4.2.1插件鸡肋注入,xss漏洞 - 网站安全 - 自学关注热度:12

http://www.2cto.com /content/plugins/em_logdigg/em_logdigg_ajax.php?type=goodid=47#39;在这个文件下,大家清楚的可以看到之后干点什么你懂得并不是工具可以注入出来的代码我也不分析了,比较鸡肋的原因..[详情]

一个不知名的系统上传漏洞 - 网站安全 - 自学p关注热度:11

BY:疯子关键字:inurl:products.asp?fstclass=暂时搞出来的关键字上传路径:inc/fileUpfile.asp?然后上传phpshell后台路径 :http://www.2cto.com /manage/login/login.asp他会提示打勾opera或者其他可用浏览.....[详情]

AceNet AceRepoter软件简单漏洞分析 - 网站安全 - 自学关注热度:16

0x00AceNet简介0times;01环境概述0times;02漏洞概述0times;03后门分析0times;04漏洞修复作者:itleaf0times;01环境概述windows2003Apache/2.2.8 (Win32) PHP/5.2.3mysqlAceReporter版本:3.1.7_patch6NFE20.....[详情]

齐博cms整站系统v7后台目录遍历及文件删除漏洞关注热度:19

在后台对变量过滤不严导致任意文件遍历和删除详细说明:程序未对用户提交的$down_path参数进行任何过滤,导致用户可以遍历程序目录。在hack/attachment/admin.php第36行elseif($job==list$Apower..[详情]

中关村在线order by语句的盲注思路及修复方案 -关注热度:26

基于order by内容的盲注详细说明:对http://active.zol.com.cn/diy/bisai.php?mont_h=2009-05id=12type=15order=zj_vote+desc 做安全检测。尝试数值型注入未果。不过,看到zj_vote+desc,想到这里也许能利用.....[详情]

土豆分站使用phpthink框架含任意代码执行 - 网站关注热度:15

土豆分站任意代码执行,同服务器上有好几个活动页面详细说明:用的phpthink框架 存在命令执行漏洞http://a.tudou.com/specapp/index.php/module/action/param1/${@phpinfo()}直接拿shell:http://a.tudou.com/s...[详情]

php包含漏洞替代技术 - 网站安全 - 自学php关注热度:14

================php包含漏洞替代技术================php开发者们犯得一个基本的错误是把一个不正当的变量传递给系统函数,特别是include()和require()这两个函数。这个常见的错误导致了众所周知..[详情]

appRain CMF任意PHP文件上传缺陷及修复 - 网站安全关注热度:16

require #39;msf/core#39;class Metasploit3 Msf::Exploit::Remote Rank = ExcellentRanking include Msf::Exploit::Remote::HttpClient def initialize(info={}) super(update_info(info, #3.....[详情]

2个星期艰难的渗透纪实 - 网站安全 - 自学php关注热度:55

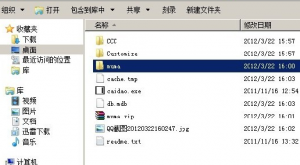

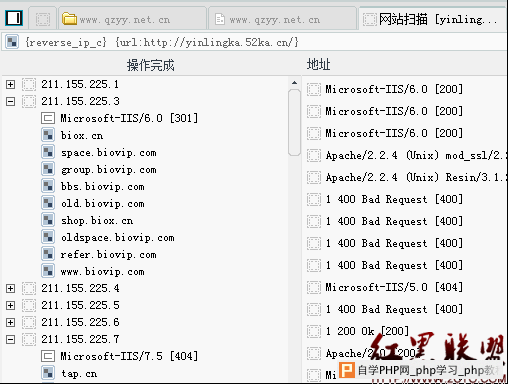

转载自混世魔王的日志。原文围观:点击一下会死啊不得不膜拜这个作者的耐性,这个文章写的够长的,也经典。入侵原因,需删一帖子,目标用www.111.com代替,前期通过初期的网站文件..[详情]

![云网在线支付漏洞初探 [2005] - 网站安全 - 自学](/uploads/allimg/c150417/14292450RU630-355I6.gif)

云网在线支付漏洞初探 [2005] - 网站安全 - 自学关注热度:17

理解这个漏洞呢,首先要了解一下在线支付的流程,这里引用一下云网官方的流程图:正常的在线支付过程呢,是从第一步到第六步!而这个漏洞所出现的地方就是在第二步,然后绕过..[详情]

Emlog后台拿webshell及修复办法 - 网站安全 - 自学关注热度:40

新建一个muma.php放置一个一句话,然后创建一个muma的文件夹然后rar为zip的后缀接着来到后台安装插件上传zip文件成功后的路径content/plugins/muma/muma.php这个是主题包的路径一句话连接看了一..[详情]

xss的一个编码 - 网站安全 - 自学php关注热度:14

img STYLE=background-image: \75\72\6c\28\6a\61\76\61\73\63\72\69\70\74\3a\61\6c\65\72\74\28\27\58\53\53\27\29\291代码如上解密的方式 就是将 www.2cto.com\75\72\6c\28\6a\61\76\61\73\63\72\69\.....[详情]

同花顺某分站的一个注入漏洞 - 网站安全 - 自学关注热度:16

db权限:rootpossibile to getshell漏洞证明:http://mobile.10jqka.com.cn/main/dlquery_s.php?bid=%274229bname=%CD%A8%D3%C3%C7%F8seid=1329sename=Androidmid=61mname=Gpadtyid=2705DB Server: MyS.....[详情]

5173某分站后台未授权访问 - 网站安全 - 自学php关注热度:39

5173某分站后台未授权访问,还有个FCK,但是文件被删了利用不了详细说明:http://promotion.5173.com/fckeditor/editor/filemanager/connectors/test.htmlhttp://promotion.5173.com/CodeAward/admin/awardPeopl.....[详情]

某山泉官网存在Sql注入漏洞及修复方案 - 网站安关注热度:18

没有对Sql注入攻击进行有效防范,此漏洞可直接导致公司涉密信息外泄。详细说明:直接提交Sql注入漏洞位置http://www.nongfuspring.com/app/newsDetail.action?headtodetailId=853漏洞证明:由于数据敏感..[详情]

Jaow <= 2.4.5盲注及修复 - 网站安全 - 自学php关注热度:45

标题: Jaow = 2.4.5 Blind Sql Injection下载地址: http://www.jaow.net/telechargements/Jaow_V2.4.5.zip影响版本: 2.4.5测试平台: Debian GNU/Linux作者: kallimero介绍Jaow is a CMS that c.....[详情]

Headers SQL Injection,injection via Headers w/ Pics - 网站安关注热度:25

sup.this tut will focus on injection via headers.up to now,we knew 3 methods to inject.GET- via url.for example-http://evt-me.com/newsDetail.php?id=8POST - via box.for example.....[详情]

一次超级蛋疼的渗透 - 网站安全 - 自学php关注热度:17

前几天俺认识了一个刷钻的我是傻逼,后来在我的威逼利诱下,他放弃了刷钻行业,并且他交出了他所在的平台的帐号密码。登陆后发现里面有钱钱~不过只有18.25元,于是我果断的截图..[详情]

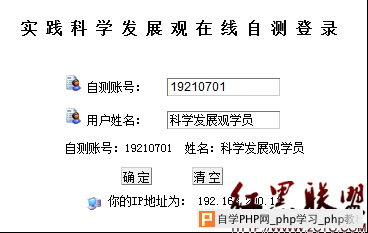

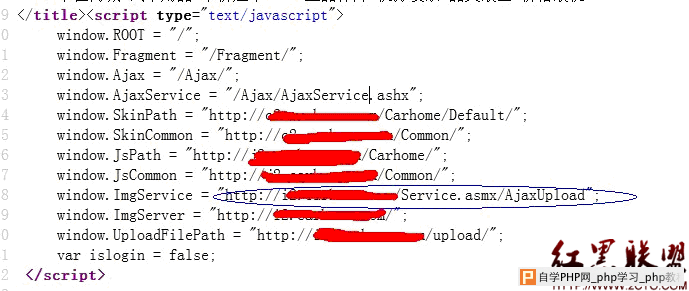

苏州同程游手机用户验证码可获取及未验证修改关注热度:109

纯粹测试玩的,发现手机还没有验证,就填写手机验证,等了N久没有收到信息,心里邪恶了看代码,找JS问题,终于被我发现了一处问题,模拟发送验证码,验证抓包,哈哈,竟然验证..[详情]

ys168网络E盘打开TXT文件可XSS跨站攻击 - 网站安全关注热度:16

永硕E盘具有直接打开用户上传的TXT文档功能,打开TXT时服务器只对文本内容中的script等关键字进行过滤,只需要利用String.fromCharCode功能对相关关键字进行编码,就能绕过该限制,直接在..[详情]

jsp+mysql+resin某站渗透过程 - 网站安全 - 自学php关注热度:37

初步看了一下,jsp+mysql架设,很容易的找到了一个注入点:获得mysql的root密码为123321(cmd5太黑了,这都收费),telnet了一下,mysql不能外连。CAB6CCCFAA4F9B2297B359AE934B6EC1zhangguishu-1233C1CEFC8A3..[详情]

pernews <= 2.6.1 SQL Injection Exploit - 网站安全 - 自学关注热度:27

?php# Exploit Title: Supernews = 2.6.1 SQL Injection Exploit# Google Dork: intext:2003 - 2004 : SuperNews : Todos os direitos reservados# Date: 2012/# Author: WhiteColl.....[详情]

FreeNAC v3.02 SQL注射和XSS缺陷及修复 - 网站安全 -关注热度:28

FreeNAC version 3.02 SQL Injection and XSS Vulnerabilties作者: Blake软件地址: http://sourceforge.net/project/showfiles.php?group_id=170004影响版本: 3.02测试系统: Ubuntu 8.04 (freenac .....[详情]

PHP Address Book 7.0.0多个缺陷及修复 - 网站安全 - 自关注热度:19

标题: PHP Address Book 7.0.0 Multiple security vulnerabilities作者: Stefan Schurtz受影响软件: Successfully tested on PHP Address Book 7.0.0开发者网站: http://sourceforge.net/proje.....[详情]

自学PHP网专注网站建设学习,PHP程序学习,平面设计学习,以及操作系统学习

京ICP备14009008号-1@版权所有www.zixuephp.com

网站声明:本站所有视频,教程都由网友上传,站长收集和分享给大家学习使用,如由牵扯版权问题请联系站长邮箱904561283@qq.com